WAF від Radware

WAF від Radware

Що таке WAF, як він функціонує, які моделі безпеки застосовує, які ключові функції необхідні для ефективного захисту в сучасних умовах.

24.03.2025

За матеріалами radware.com

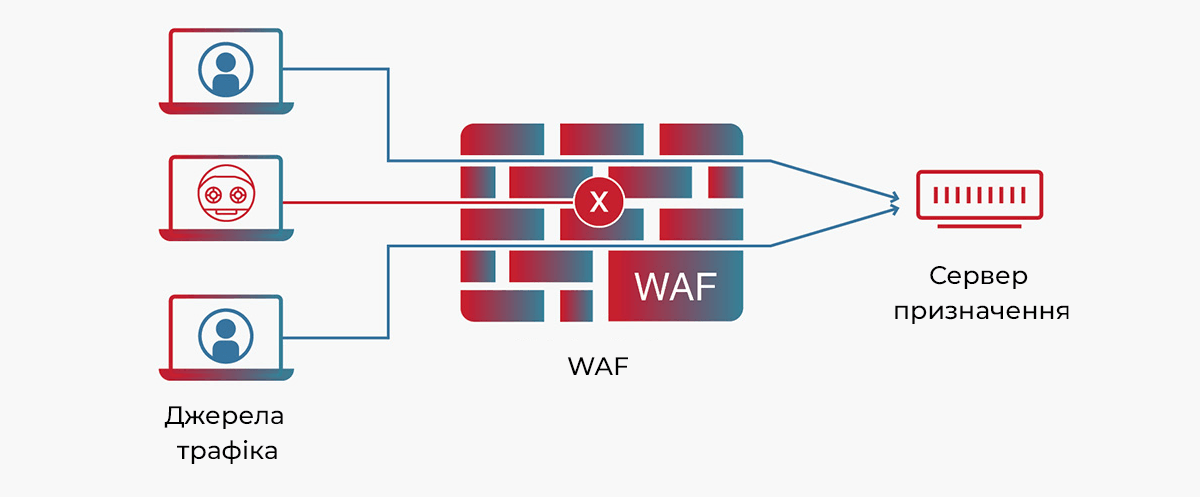

Брандмауер вебзастосунків (Web Application Firewall, WAF) аналізує та керує вхідним та вихідним трафіком, забезпечує надійний цифровий захист вебзастосунків підприємства та створює критично важливу лінію оборони проти широкого спектра атак на програмному рівні. Цей спектр охоплює такі атаки, як міжсайтовий скриптинг (XSS), SQL-ін’єкції, отруєння файлів cookie тощо. Саме ці вразливості часто стають основними точками доступу до системи, що дає змогу зловмисникам отримати доступ до конфіденційних даних організації.

Ефективний WAF, як-от WAF Radware, допомагає протистояти загрозам і забезпечує надійний захист систем від спроб викрадення конфіденційної інформації завдяки ретельному керуванню вхідним HTTP/S-трафіком, що надходить до вебзастосунків.

WAF не тільки підтримує цілісність і безпеку вебзастосунків, але й забезпечує конфіденційність і захист даних від несанкціонованого доступу й кібератак. Важливо стежити за останніми вразливостями, які часто виникають у вебзастосунках, наприклад, проблемами з контролем доступу й автентифікації, оскільки їх знання сприяє ефективному налаштуванню WAF.

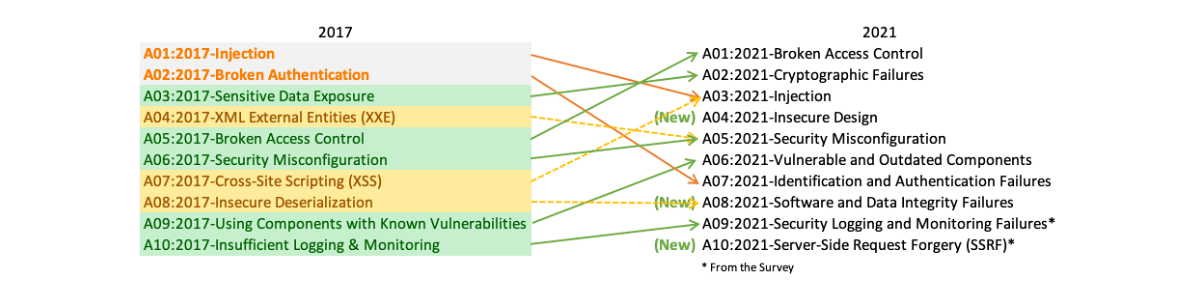

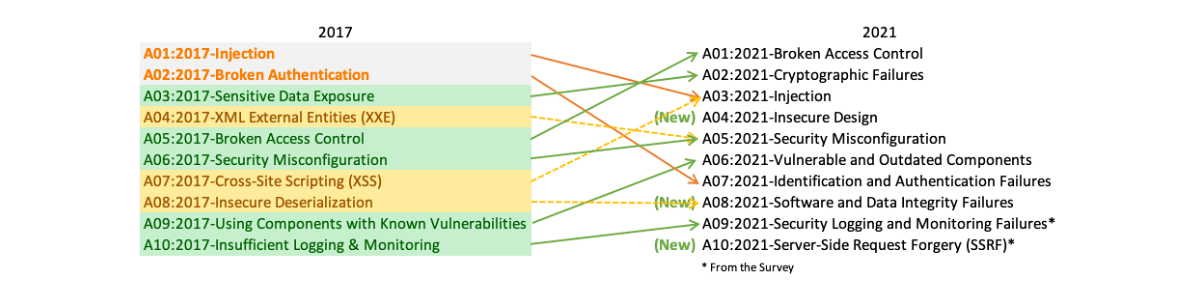

WAF виконує роль передової лінії захисту від кіберзагроз, що постійно змінюються. Це гарантує безпеку та цілісність вебзастосунків і даних. WAF має забезпечувати захист від усіх типів атак, зазначених у списку OWASP Top 10 (Open Web Application Security Project). Крім того, ефективний WAF має протистояти невідомим атакам і атакам «нульового дня», які виходять за рамки цього списку.

10 найбільших ризиків для безпеки вебзастосунків

Базова архітектура WAF

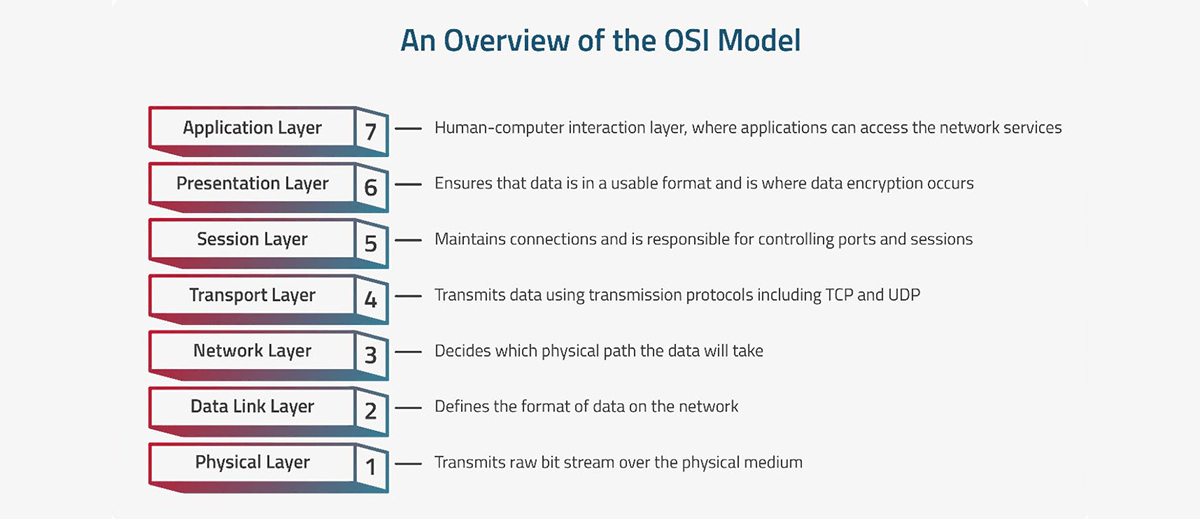

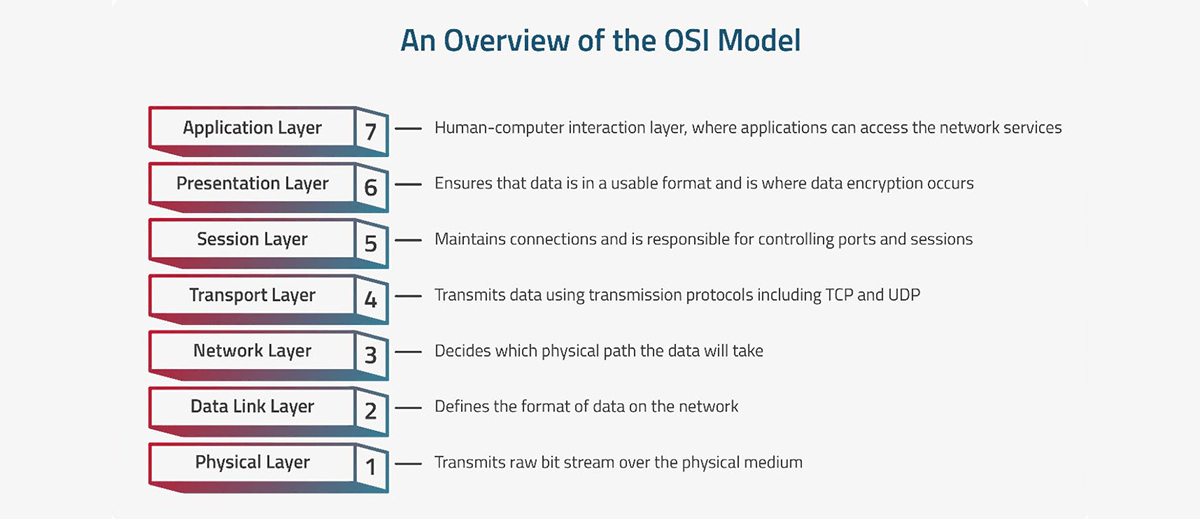

Традиційний фаєрвол в основному діє на мережевому і транспортному рівнях (рівні 3 і 4 моделі OSI). Його основна функція — відокремлювати безпечну зону від менш безпечної та контролювати комунікації між ними. Він функціонує як бар’єр, що запобігає несанкціонованому доступу до мережі загалом. Отже, мережеві брандмауери працюють на нижчих рівнях і зазвичай відповідають за захист мережевої інфраструктури. Вони відстежують і контролюють вхідний і вихідний мережевий трафік відповідно до попередньо визначених правил безпеки.

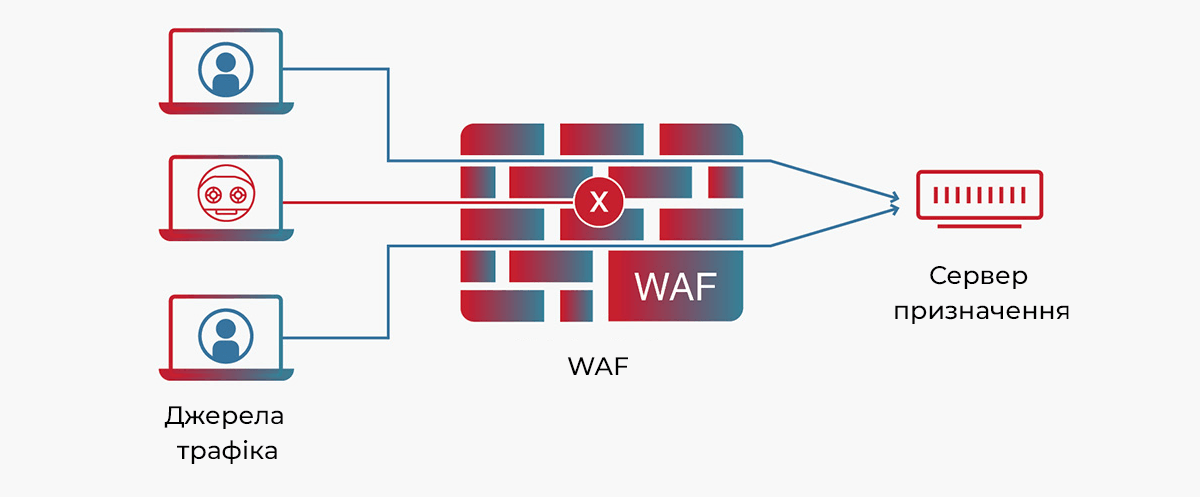

З іншого боку, WAF забезпечує захист на рівні застосунків (рівень 7 моделі OSI) та виконує моніторинг та захист HTTP/S-трафіку. Такий брандмауер розташований між зовнішніми користувачами і вебзастосунками та аналізує всі HTTP/S дані. Він виявляє та блокує шкідливі запити до того, як вони досягнуть користувачів або вебзастосунків. У результаті, WAF захищає критично важливі для бізнесу вебсистеми та вебсервери від загроз нульового дня та інших атак на рівні застосунків.

Якщо традиційний брандмауер забезпечує першу лінію захисту від широкого спектра загроз для мережі та центрів обробки даних, то WAF надає спеціалізований захист на іншому рівні для виявлення та блокування різноманітних загроз, характерних для вебзастосунків. Обидва відіграють важливу роль у комплексній стратегії кібербезпеки.

Модель OSI (International Organization for Standardization) структурована на сім рівнів, кожен із яких має певний набір функцій і обов’язків

Брандмауер вебзастосунків (Web Application Firewall, WAF) аналізує та керує вхідним та вихідним трафіком, забезпечує надійний цифровий захист вебзастосунків підприємства та створює критично важливу лінію оборони проти широкого спектра атак на програмному рівні. Цей спектр охоплює такі атаки, як міжсайтовий скриптинг (XSS), SQL-ін’єкції, отруєння файлів cookie тощо. Саме ці вразливості часто стають основними точками доступу до системи, що дає змогу зловмисникам отримати доступ до конфіденційних даних організації.

Ефективний WAF, як-от WAF Radware, допомагає протистояти загрозам і забезпечує надійний захист систем від спроб викрадення конфіденційної інформації завдяки ретельному керуванню вхідним HTTP/S-трафіком, що надходить до вебзастосунків.

WAF не тільки підтримує цілісність і безпеку вебзастосунків, але й забезпечує конфіденційність і захист даних від несанкціонованого доступу й кібератак. Важливо стежити за останніми вразливостями, які часто виникають у вебзастосунках, наприклад, проблемами з контролем доступу й автентифікації, оскільки їх знання сприяє ефективному налаштуванню WAF.

WAF виконує роль передової лінії захисту від кіберзагроз, що постійно змінюються. Це гарантує безпеку та цілісність вебзастосунків і даних. WAF має забезпечувати захист від усіх типів атак, зазначених у списку OWASP Top 10 (Open Web Application Security Project). Крім того, ефективний WAF має протистояти невідомим атакам і атакам «нульового дня», які виходять за рамки цього списку.

10 найбільших ризиків для безпеки вебзастосунків

Як працює WAF?

WAF розміщують перед вебзастосунком, щоб забезпечити захист у вигляді екрана між ним та інтернетом. Цей екран контролює весь трафік, що проходить між програмним забезпеченням і кінцевими користувачами. WAF захищає вебзастосунки, здійснює фільтрацію, моніторинг і блокування шкідливого HTTP/S-трафіку, що надходить до них. Крім того, він запобігає витоку несанкціонованих даних, керується набором політик, які визначають, який трафік є шкідливим, а який безпечним. Подібно до проксі-сервера, який служить посередником для захисту ідентичності клієнта, WAF виконує схожу функцію, але з протилежною метою — забезпечує захист сервера вебзастосунків від потенційно зловмисного клієнта.Базова архітектура WAF

Моделі безпеки WAF

WAF зазвичай використовують три моделі безпеки:- Позитивна модель безпеки. Цей підхід, відомий як метод «білого списку», застосовує алгоритми машинного навчання та моделювання поведінки для визначення типу трафіку, який WAF вважає дозволеним, і надає список IP-адрес, що заздалегідь визначені як безпечні. Фактично, він блокує всі запити за замовчуванням і дозволяє тільки ті, які вважаються надійними. Цей метод менш ресурсомісткий, ніж негативна модель безпеки. Проте недолік позитивної моделі полягає в тому, що вона може ненавмисно блокувати безпечний трафік.

- Негативна модель безпеки. На відміну від позитивної моделі безпеки, метод «чорного списку» ґрунтується на актуальних сигнатурах відомих вразливостей. Увесь трафік із такими сигнатурами WAF відхиляє, а решту — пропускає. Цей підхід добре працює, якщо відома кожна вразливість, що може бути в окремому продукті. Однак він вимагає постійного оновлення для внесення нових загроз до чорного списку.

- Гібридний підхід. Цей підхід поєднує сильні сторони як позитивної, так і негативної моделей безпеки. Він використовує комбінацію списків дозволеного та забороненого трафіку для визначення того, що можна пропускати. Деякі WAF застосовують гібридний підхід, який базується на списках дозволеного трафіку, але додають додатковий рівень блокування, що перевіряє найпоширеніші типи атак. Такий підхід забезпечує збалансований і комплексний захист, гарантує, що вебзастосунки захищені як від відомих, так і від потенційних загроз.

Типи WAF та варіанти розгортання

WAF можна реалізувати різними способами, і кожен із них має свої унікальні переваги та недоліки. Є три основних типи WAF:- Апаратний WAF: апаратне рішення, що встановлюють замовники у своїй мережевій інфраструктурі. Воно забезпечує низьку затримку і високу продуктивність, що є важливим для застосунків, які працюють у режимі реального часу. Однак цей брандмауер є дорогим і вимагає фізичного обслуговування. Апаратні WAF зазвичай використовуються великими організаціями, які мають ресурси для керування та обслуговування фізичного обладнання.

- Програмні WAF: цей тип WAF пропонується замовникам у форматі «безпека як послуга». Програмні брандмауери надають гнучкі можливості налаштування і зазвичай є дешевшими за мережеві WAF. Однак процеси фільтрації та моніторингу в них можуть бути повільнішими, оскільки виконуються на віртуальній машині.

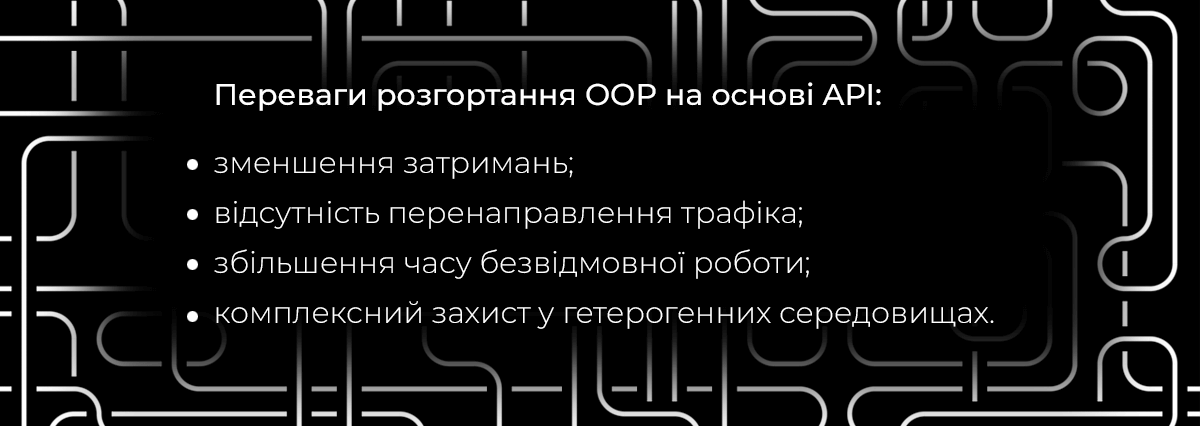

- Хмарні WAF: такі брандмауери пропонують доступний і простий шлях для впровадження. Зазвичай вони мають установку «під ключ», яка є такою ж простою, як зміна DNS для перенаправлення трафіку. Хмарні WAF також мають мінімальну початкову вартість, оскільки користувачі платять щомісяця або щорічно за безпеку як послугу. До того ж ці типи фаєрволів постійно оновлюються для захисту від новітніх загроз без будь-яких додаткових зусиль або витрат із боку користувача. Недоліком хмарного WAF є те, що користувачі передають відповідальність третій стороні, тобто деякі функції WAF можуть бути «чорною скринькою» для них. В ідеалі WAF має надавати можливість розгортання або в режимі вбудованої служби, де рішення може бути «посередником», так і в режимі «позашляхового» OOP-сервісу на основі API (OOP, або Out-of-path service — це тип архітектури, коли сервіс не знаходиться на критичному шляху обміну даними між клієнтом і основною мережею, не впливає безпосередньо на потік трафіку в реальному часі, але водночас взаємодіє з ним на рівні моніторингу, аналітики або оптимізації). Розгортання OOP на основі API може запропонувати кілька унікальних переваг, які дають змогу оптимізувати його для мультихмарних середовищ. Отже, запити застосунків можуть надходити безпосередньо від клієнта до сервера застосунків без переривань. Серед переваг — відсутність затримок та перенаправлення трафіку, збільшення часу безвідмовної роботи та комплексний захист у гетерогенних середовищах.

Різниця між WAF і міжмережевим екраном

Традиційний фаєрвол і WAF виконують різні, але взаємодоповнювальні ролі у сфері кібербезпеки.Традиційний фаєрвол в основному діє на мережевому і транспортному рівнях (рівні 3 і 4 моделі OSI). Його основна функція — відокремлювати безпечну зону від менш безпечної та контролювати комунікації між ними. Він функціонує як бар’єр, що запобігає несанкціонованому доступу до мережі загалом. Отже, мережеві брандмауери працюють на нижчих рівнях і зазвичай відповідають за захист мережевої інфраструктури. Вони відстежують і контролюють вхідний і вихідний мережевий трафік відповідно до попередньо визначених правил безпеки.

З іншого боку, WAF забезпечує захист на рівні застосунків (рівень 7 моделі OSI) та виконує моніторинг та захист HTTP/S-трафіку. Такий брандмауер розташований між зовнішніми користувачами і вебзастосунками та аналізує всі HTTP/S дані. Він виявляє та блокує шкідливі запити до того, як вони досягнуть користувачів або вебзастосунків. У результаті, WAF захищає критично важливі для бізнесу вебсистеми та вебсервери від загроз нульового дня та інших атак на рівні застосунків.

Якщо традиційний брандмауер забезпечує першу лінію захисту від широкого спектра загроз для мережі та центрів обробки даних, то WAF надає спеціалізований захист на іншому рівні для виявлення та блокування різноманітних загроз, характерних для вебзастосунків. Обидва відіграють важливу роль у комплексній стратегії кібербезпеки.

Модель OSI (International Organization for Standardization) структурована на сім рівнів, кожен із яких має певний набір функцій і обов’язків

Ключові можливості WAF:

- Подвійні моделі безпеки. В ідеалі WAF має поєднувати як позитивну, так і негативну моделі безпеки. Така комбінація дає змогу нейтралізувати відомі атаки на вебзастосунки, зокрема порушення доступу, атаки, замасковані за мережами доставляння контенту (CDN), маніпуляції та атаки на API, HTTP/S флуд, атаки грубої сили та інші. Крім того, ця комбінація також забезпечує захист від невідомих атак і вразливостей, зокрема атак «нульового дня».

- Повне охоплення Топ 10 OWASP. WAF має забезпечувати захист від широкого діапазону загроз, що охоплює і всі вразливості, перераховані в Топ 10 OWASP. Це гарантує мінімізацію найбільш критичних ризиків для безпеки вебзастосунків.

- Захист за межами Топ 10 OWASP. WAF також має захищати від невідомих атак і атак «нульового дня» — таких, які ще невідомі або не траплялися раніше.

- Оптимізація політики в режимі реального часу. Для створення та оптимізації політик безпеки в режимі реального часу WAF має використовувати алгоритми машинного навчання, ґрунтуються на поведінкових моделях. Ця функція забезпечує комплексний захист із мінімальною кількістю хибних спрацювань або взагалі без них. Вона також гарантує автоматичне виявлення і захист нових застосунків, коли вони додаються до мережі.

- Основні функції. WAF має підтримувати фільтрацію мережевого трафіку на основі геоблокування, груп IP-адрес, списків блокування, списків дозволів, «білих» та «чорних» списків.

- Виявлення та захист API. WAF має виявляти та нейтралізувати всі зловживання та маніпуляції з API, як для локальних, так і для хмарних середовищ.

- Вбудований захист від DDoS-атак. Для протидії DDoS-атакам на рівні застосунків WAF має забезпечувати вбудований захист від DDoS або пряму інтеграцію з іншими рішеннями, що підтримують такий захист.

- Інтеграція з рішеннями для управління ботами. У WAF має бути передбачена можливість інтеграції з рішеннями для управління ботами, щоб виявляти та нейтралізувати складних, людиноподібних ботів.

- Захист на стороні клієнта. WAF має гарантувати захист на стороні клієнта, щоб убезпечити кінцевих користувачів від атак, вбудованих у ланцюжок постачання застосунків. Це розширює захист від атак, які не проходять через сервер і не детектуються традиційними WAF.

- Механізми запобігання витоку даних. Для захисту конфіденційних даних користувачів, таких як особиста інформація, WAF має бути оснащений механізмами запобігання витоку даних.

Докладніше про Radware — виробника рішень із запобігання DDos-атакам, для хмарної безпеки та балансування мережевого трафіку.

Підбір, придбання чи консультації щодо рішень Radware: radware@megatrade.ua, (044) 538–00–06.

AppWall — WAF, інтегрований в Alteon OS

Quadrant Knowledge Solutions назвала компанію Radware лідером у звіті «Spark Matrix™: DDoS-захист, 2024» четвертий рік поспіль