Emsisoft став продуктом року 2022 за підсумками тестування AVLab

Emsisoft став продуктом року 2022 за підсумками тестування AVLab

Польська AVLab, що працює в галузі інфобезпеки з 2012 року й відома своїми поглибленими тестами In-The-Wild на базі шкідливого ПЗ, яке застосовується в реальних кібератаках, назвала найкращі продукти 2022 року.

01.03.2023

Протестовані рішення для кіберзахисту успішно заблокували всі зразки шкідливого коду і продемонстрували стабільний результат протягом усього року. У цій статті ми розглянемо поточну ситуацію у сфері протидії кібератакам, а також розглянемо результати тестування рішень для кіберзахисту, що отримали фахівці AVLab.

Fortinet стверджує, що саме поширення вайперів є одним із головних трендів еволюції загроз. Наприклад, Ransomware-Wiper призначений для знищення або видалення важливих даних на комп’ютерах і в мережі. Його можна доставити на комп’ютер жертви різними способами, зокрема через вкладення електронної пошти, шкідливі сайти чи інсталятори програмного забезпечення. Якщо ви вважаєте, що можете стати жертвою нападу, слід негайно вжити заходів, щоб мінімізувати шкоду та запобігти подальшому поширенню. Серед таких заходів: ізоляція робочої станції від інших вузлів у мережі, відновлення даних із резервної копії або звернення по допомогу до спеціаліста з кібербезпеки.

У 2022 році кіберзлочинці надіслали значно більше електронних повідомлень зі шкідливим вмістом, ніж у 2021 році. Розробники найвідомішого польського антивірусу mks_vir звернули увагу на значне зростання загрози з боку шифрувальників. З усіх виявлених шкідливих файлів майже 40% були програмами-вимагачами, часто з додатковими функціями, що знищують дані.

До статистики потрапили й «старі гравці», їхня частка складала до 10% у контрольованому ботнеті Emotet і супутніх атаках, серед яких перенаправлення трафіку, спам, DDoS-атаки, крадіжки облікових даних. Категорія потенційно небажаних програм (PUA та PUP — Potentially Unwanted Program та Potentially Unwanted App) була представлена в статистиці фальшивими антивірусами та підробками клінерів (програм, які нібито очищають систему від «сміття» або оновлюють драйвери). Їхня частка сягнула 16%. Частка шпигунського (spyware) та рекламного ПЗ (adware) — 10%. Значний відсоток програм цього типу має вдосконалений механізм маскування, який ускладнює їх виявлення та видалення із системи.

Найпопулярнішими операційними системами серед споживачів розробники mks_vir називають Windows 10 (74%), Windows 7 (11%), Windows 11 (11%), Windows 8/8.1 (3%), Windows XP/Vista (1%). Варто зазначити, що, хоча частка старих систем Windows XP та Vista складає всього 1%, ця цифра стабільна й не зменшується в статистиці. В основному це спричинене використанням старого обладнання та необхідністю підтримувати роботу старих версій додатків (наприклад, систем бухгалтерського обліку).

Дані телеметрії mks_vir корелюють зі звітом Cisco: минулого кварталу кількість програм-вимагачів сягнула 40% від загальної кількості загроз кібербезпеці, а найпоширенішою ціллю атак були навчальні заклади, фінансові послуги, державні системи, енергетика та електронна комерція. До схожих висновків дійшли й фахівці компанії Veeam у своєму дослідженні «Data protection trends report 2022»: постачальники медичних послуг безповоротно втратили майже 40% даних, які були зашифровані в результаті атак програм-вимагачів. Кібератаки також були причиною більшості перебоїв у функціонуванні ІТ-систем у лікарнях та клініках.

Ресурсів, які є в розпорядженні компаній, може виявитися недостатньо для відбиття атак. Це стосується як програмного забезпечення, так і штату ІТ-фахівців. Такі чинники підвищують можливість успіху атаки, особливо, якщо найслабшою ланкою є ненавчений співробітник.

У період із січня по грудень 2022 року великою проблемою для компаній була недостатня поінформованість працівників про кіберзагрози, а також про фінансові наслідки хакерського вторгнення. Втрата іміджу відобразилася на відтоку клієнтів, коли понад 70% споживачів кажуть, що вони б не зробили покупки в компанії, якій не довіряють з точки зору обробки персональних даних.

У 2023 році аналітики радять звернути особливу увагу на атаки типу BEC (тобто компрометацію ділової електронної пошти), оскільки вони являють собою шахрайство з використанням методів соціальної інженерії. Витоки корпоративних даних і проникнення в мережі компаній спричиняють широкий резонанс у ЗМІ, що негативно впливає на імідж жертви.

Завдяки застосуванню реального зловмисного програмного забезпечення таке тестування є найбільш цікавим для розробників, оскільки розкриває тип технології, що допомагає блокувати загрозу. Також воно підтверджує користь інструментів раннього сповіщення про загрози з інтернету та механізмів виявлення шкідливих програм під час їхнього аналізу в системній пам’яті.

У середньому менше половини всіх зразків шкідливого коду, використаних у тестах у 2022 році, були невідомими загрозами на дату аналізу. Тобто їх можна назвати файлами «нульового дня» із невідомою репутацією.

Стаття підготовлена за матеріалами AVLab Cybersecurity Foundation, https://avlab.pl/

Найнебезпечніші загрози та атаки: підсумки 2022

Зазвичай розробники сучасних рішень захисту кінцевих точок протягом року регулярно оновлюють свої продукти, виправляючи помилки та додаючи нові функції. Завдяки поглибленим тестам In-The-Wild ефективність захисту можна перевірити. Втім, кіберзлочинці постійно шукають нові способи перехитрувати системи безпеки. Оскільки існування шкідливого програмного забезпечення в реальних умовах короткочасне, але руйнівне, розробники вимушені адаптувати технології захисту, щоб запобігти крадіжці, шифруванню чи знищенню даних так званими вайперами (шкідливими програмами, що видаляють дані).Fortinet стверджує, що саме поширення вайперів є одним із головних трендів еволюції загроз. Наприклад, Ransomware-Wiper призначений для знищення або видалення важливих даних на комп’ютерах і в мережі. Його можна доставити на комп’ютер жертви різними способами, зокрема через вкладення електронної пошти, шкідливі сайти чи інсталятори програмного забезпечення. Якщо ви вважаєте, що можете стати жертвою нападу, слід негайно вжити заходів, щоб мінімізувати шкоду та запобігти подальшому поширенню. Серед таких заходів: ізоляція робочої станції від інших вузлів у мережі, відновлення даних із резервної копії або звернення по допомогу до спеціаліста з кібербезпеки.

У 2022 році кіберзлочинці надіслали значно більше електронних повідомлень зі шкідливим вмістом, ніж у 2021 році. Розробники найвідомішого польського антивірусу mks_vir звернули увагу на значне зростання загрози з боку шифрувальників. З усіх виявлених шкідливих файлів майже 40% були програмами-вимагачами, часто з додатковими функціями, що знищують дані.

До статистики потрапили й «старі гравці», їхня частка складала до 10% у контрольованому ботнеті Emotet і супутніх атаках, серед яких перенаправлення трафіку, спам, DDoS-атаки, крадіжки облікових даних. Категорія потенційно небажаних програм (PUA та PUP — Potentially Unwanted Program та Potentially Unwanted App) була представлена в статистиці фальшивими антивірусами та підробками клінерів (програм, які нібито очищають систему від «сміття» або оновлюють драйвери). Їхня частка сягнула 16%. Частка шпигунського (spyware) та рекламного ПЗ (adware) — 10%. Значний відсоток програм цього типу має вдосконалений механізм маскування, який ускладнює їх виявлення та видалення із системи.

Найпопулярнішими операційними системами серед споживачів розробники mks_vir називають Windows 10 (74%), Windows 7 (11%), Windows 11 (11%), Windows 8/8.1 (3%), Windows XP/Vista (1%). Варто зазначити, що, хоча частка старих систем Windows XP та Vista складає всього 1%, ця цифра стабільна й не зменшується в статистиці. В основному це спричинене використанням старого обладнання та необхідністю підтримувати роботу старих версій додатків (наприклад, систем бухгалтерського обліку).

Дані телеметрії mks_vir корелюють зі звітом Cisco: минулого кварталу кількість програм-вимагачів сягнула 40% від загальної кількості загроз кібербезпеці, а найпоширенішою ціллю атак були навчальні заклади, фінансові послуги, державні системи, енергетика та електронна комерція. До схожих висновків дійшли й фахівці компанії Veeam у своєму дослідженні «Data protection trends report 2022»: постачальники медичних послуг безповоротно втратили майже 40% даних, які були зашифровані в результаті атак програм-вимагачів. Кібератаки також були причиною більшості перебоїв у функціонуванні ІТ-систем у лікарнях та клініках.

У 2023 році буде ще більше атак соціальної інженерії!

Минулого року ми спостерігали помітне зростання кількості атак із використанням соціальної інженерії. Експерти прогнозують, що у 2023 році ця тенденція тільки посилюватиметься. За словами експерта Acronis, атаки BEC (Business Email Compromise — компрометація ділової електронної пошти) активніше поширюватимуться на різні служби обміну повідомленнями, такі як SMS, Slack, Teams тощо, щоб уникнути фільтрації та виявлення рішеннями з безпеки. Зі свого боку ESET прогнозує, що, зокрема, у Польщі у 2023 році найбільш розповсюдженими стануть атаки зловмисного програмного забезпечення, атаки на сайти та RDP.Ресурсів, які є в розпорядженні компаній, може виявитися недостатньо для відбиття атак. Це стосується як програмного забезпечення, так і штату ІТ-фахівців. Такі чинники підвищують можливість успіху атаки, особливо, якщо найслабшою ланкою є ненавчений співробітник.

У період із січня по грудень 2022 року великою проблемою для компаній була недостатня поінформованість працівників про кіберзагрози, а також про фінансові наслідки хакерського вторгнення. Втрата іміджу відобразилася на відтоку клієнтів, коли понад 70% споживачів кажуть, що вони б не зробили покупки в компанії, якій не довіряють з точки зору обробки персональних даних.

У 2023 році аналітики радять звернути особливу увагу на атаки типу BEC (тобто компрометацію ділової електронної пошти), оскільки вони являють собою шахрайство з використанням методів соціальної інженерії. Витоки корпоративних даних і проникнення в мережі компаній спричиняють широкий резонанс у ЗМІ, що негативно впливає на імідж жертви.

Про методику тестування AVLab

AVLab спеціалізується на перевірці ефективності рішень безпеки Windows в режимі реального часу й за різними аспектами. Експерти організації моделюють поведінку користувача під час роботи в інтернеті та вірогідність стати жертвою атаки соціальної інженерії. Однією з основних цілей AVLab є перевірка ефективності рішень кібербезпеки, видавання сертифікатів, що підтверджують надійність захисту від шкідливих програм, а також оприлюднення результатів з одночасним забезпеченням максимальної прозорості тестів.Завдяки застосуванню реального зловмисного програмного забезпечення таке тестування є найбільш цікавим для розробників, оскільки розкриває тип технології, що допомагає блокувати загрозу. Також воно підтверджує користь інструментів раннього сповіщення про загрози з інтернету та механізмів виявлення шкідливих програм під час їхнього аналізу в системній пам’яті.

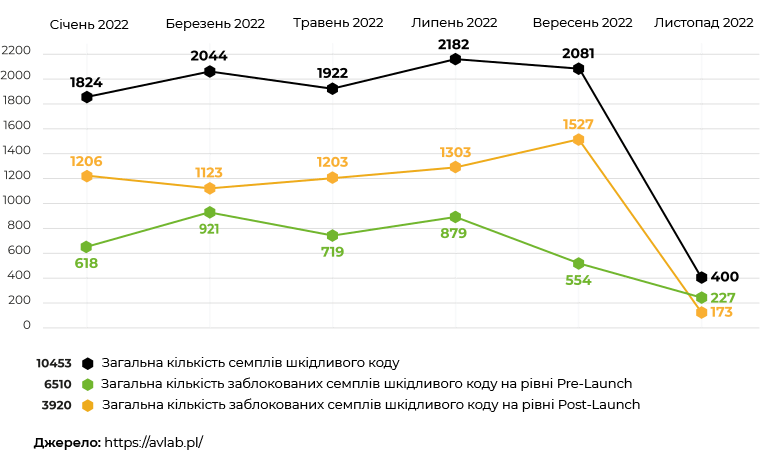

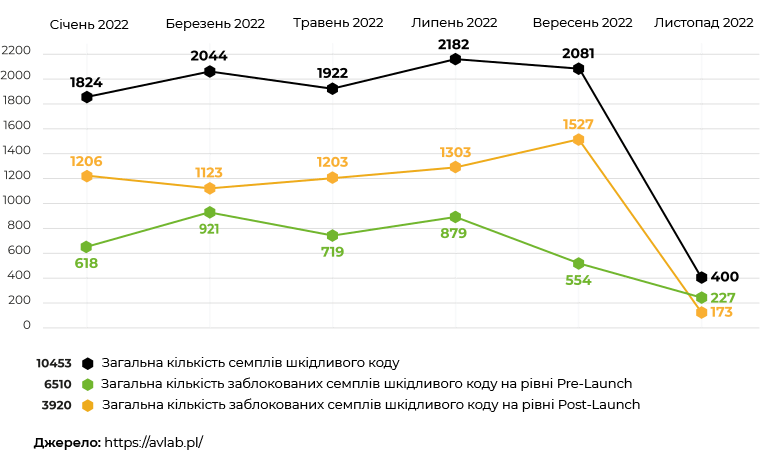

У середньому менше половини всіх зразків шкідливого коду, використаних у тестах у 2022 році, були невідомими загрозами на дату аналізу. Тобто їх можна назвати файлами «нульового дня» із невідомою репутацією.

Результати поглибленого тестування шкідливих програм в реальному середовищі

У 2022 році фахівці AVLab виконували 6 циклів тестування, тобто по одному кожні два місяці. Усього для тестів було використано 10453 зразки унікального шкідливого ПЗ. Це означає, що впродовж усього року не було жодного тестування на ідентичних вибірках шкідливого ПЗ.

Продукт року 2022: підсумки тестування рішень для інфобезпеки

За результатами тестування відзнаку «Продукт року 2022» від AVLab здобули такі продукти:- Avast

- CatchPulse

- Emsisoft

- Xcitium

- взяти участь у всіх випусках поглибленого тестування In The Wild Test Malware;

- блокувати всі зразки шкідливого коду в кожному релізі.

- не заблокував принаймні один зразок у будь-якому тестуванні;

- не взяв участь у всіх процедурах тестування.

Компанія «Мегатрейд» є дистриб’ютором продуктів Emsisoft в Україні

Докладніше про Emsisoft

Проконсультуйтеся щодо продуктів Emsisoft у фахівця відділу програмного забезпечення «Мегатрейд»: soft@megatrade.ua, (044) 538-00-06

Стаття підготовлена за матеріалами AVLab Cybersecurity Foundation, https://avlab.pl/