Докладно про DDoS-атаки

Докладно про DDoS-атаки

DoS-атака, або атака на відмову в обслуговуванні, — один з «нічних жахів» будь-якого CIO чи CISO.

04.06.2025

За матеріалами radware.com

Такі атаки впливають на підприємства з усіх секторів (електронні ігри, банківська справа, урядові установи тощо), усіх розмірів та в усіх регіонах, а ефективно протистояти їм не завжди можливо.

З цієї статті ви дізнаєтеся:

DoS-атака — атака на відмову в обслуговуванні

Що таке DDoS-атака? Який принцип дії, тенденції, типи та способи запобігання

DoS проти DDoS

Ботнети

DDoS як послуга (DDoS as a Service)

DDoS-здирництво (RDoS) та вдосконалені постійні DoS (APDoS)

Основні мотиви DDoS-атак

Як виявити DDoS-атаку

Тенденції та статистика DDoS-атак

Вартість DDoS-атак

Майбутні тенденції та прогнози

Основні типи DDoS-атак

● DDoS-атаки на прикладному рівні (рівень 7)

● DDoS-атаки на рівні застосунків

● Об'ємні або об'ємно-орієнтовані атаки

● Веб-DDoS-атака цунамі

Проблеми протидії

Найвідоміші DDoS-атаки

Захист від DDoS-атак

Протидія DDoS-атакам: 5 важливих кроків

Правові та етичні аспекти: Чи є DDoS злочином?

● Юридичні міркування

● Етичні міркування

Атаки на відмову в обслуговуванні впливають на підприємства з усіх секторів (електронні ігри, банківська справа, урядові установи тощо), усіх розмірів (середні/великі підприємства) та в усіх регіонах. Вони спрямовані на мережевий рівень аж до рівня застосунків, на якому атаки виявити складніше, оскільки їх легко сплутати з легальним трафіком.

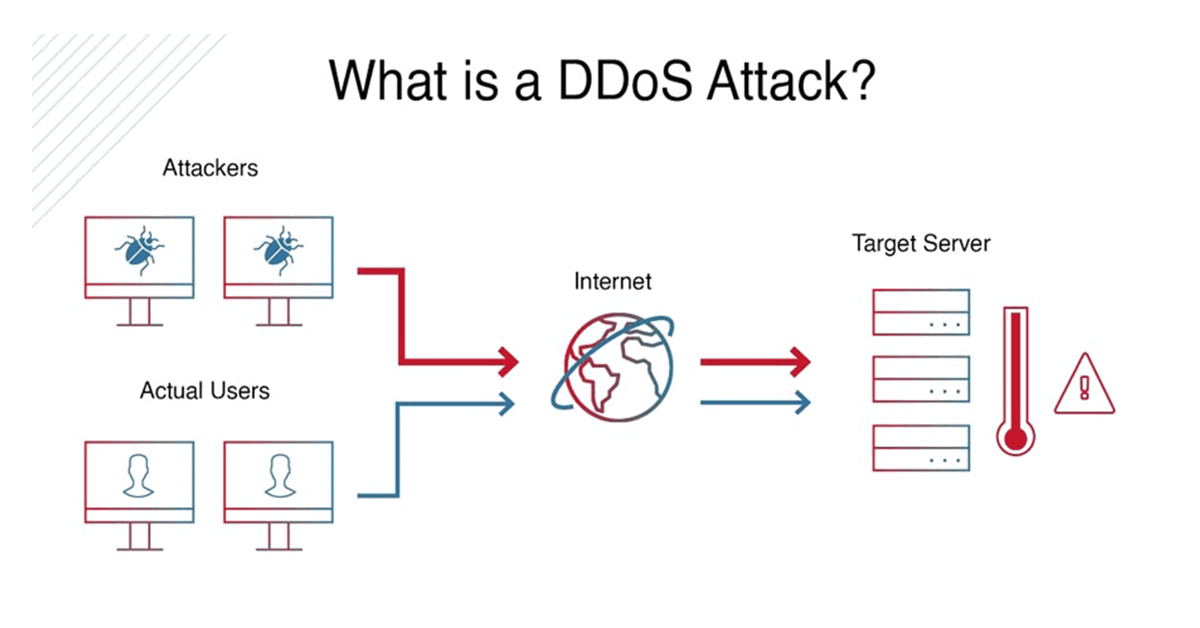

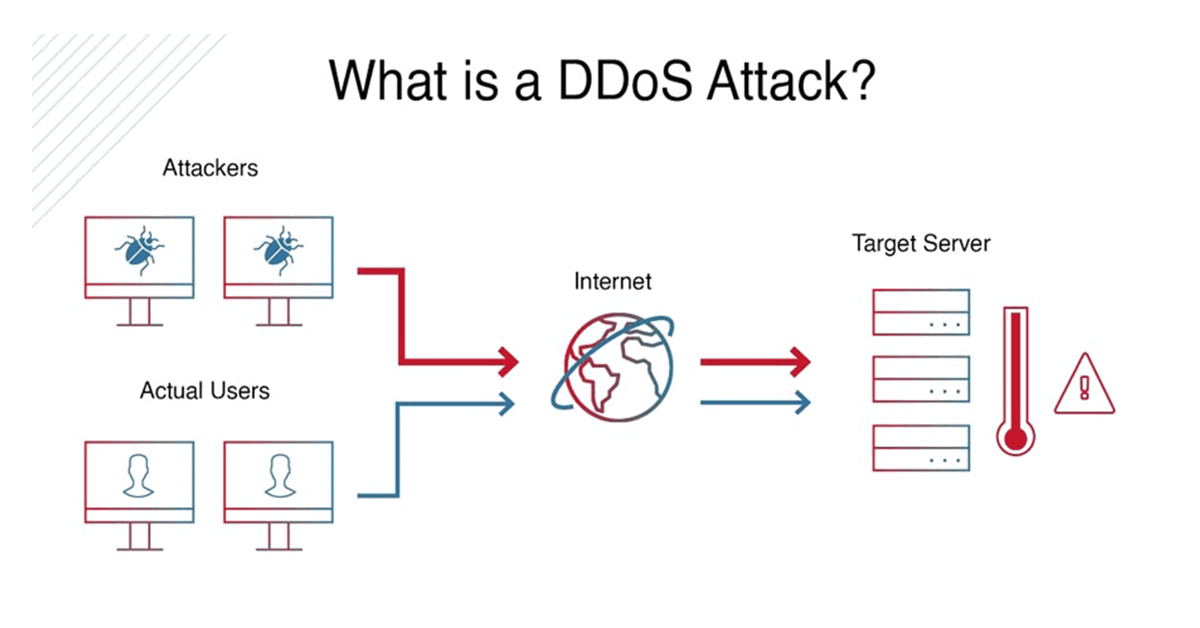

Існує кілька типів атак на відмову в обслуговуванні. Нерозподілені DoS-атаки — це коли зловмисник використовує ресурси одного комп’ютера для виснаження ресурсів іншого комп’ютера, щоб перешкодити його нормальній роботі. Великі вебсервери зазвичай достатньо надійні, щоб витримати базову атаку на відмову в обслуговуванні з одного комп’ютера без втрати продуктивності. Більш небезпечним варіантом є DDoS, тобто розподілена атака на відмову в обслуговуванні (Distributed Denial of Service Attack). У цьому випадку атака здійснюється з кількох комп’ютерів одночасно, що призводить до виснаження ресурсів жертви.

Порівняно з традиційною відмовою в обслуговуванні (DoS), DDoS дозволяє надсилати на ціль експоненціально більше запитів, що збільшує потужність атаки. Це також підвищує складність протидії, оскільки справжнє джерело атаки важче ідентифікувати.

DDoS-атаки можуть бути руйнівними насамперед для онлайн-бізнесу, але небезпечні вони й для організацій інших типів. Саме тому розуміти те, як працює DDoS і як швидко такі атаки нейтралізувати, — критично важливо.

DDoS-атака залучає велику кількість комп’ютерів, часто розміщених по всьому світу. Ці комп’ютери (а це зазвичай скомпрометовані пристрої несвідомих жертв) одночасно заливають цільовий сервер трафіком, що значною мірою ускладнює захист від них. Розподілений характер DDoS-атаки робить її значно потужнішою і складнішою для зупинки, оскільки трафік надходить із численних джерел, часто з різними IP-адресами.

Ботнети часто створюються шляхом використання вразливостей у пристроях Інтернету речей (IoT), які можуть включати що завгодно — від вебкамер до домашніх роутерів. Ці пристрої особливо вразливі, оскільки часто мають слабкі функції безпеки, що перетворює їх на легку мішень для зловмисників.

Поширення DDoSaaS значно знизило вхідний бар’єр для запуску DDoS-атак. Це призвело до збільшення частоти й різноманітності атак, оскільки навіть некваліфіковані особи тепер можуть здійснювати високоефективні DDoS-атаки. Доступність цих послуг зробила DDoS-атаки більш поширеною загрозою.

Ідеологічні та соціальні причини. Хактивісти, активісти та особи з твердими переконаннями здійснюють DDoS-атаки, щоб порушити роботу, підвищити обізнаність або змусити замовкнути опозиційні голоси. Вони можуть бути спрямовані на урядові установи, корпорації або організації, які, на їхню думку, порушують етичні принципи або суспільні норми.

Зловмисна конкуренція. У сфері бізнесу DDoS-атаки можуть використовувати конкуренти, щоб зменшити присутність суперника в інтернеті та отримати несправедливу перевагу. Шляхом перевантаження серверів конкурентів вони намагаються перешкодити їхній здатності обслуговувати клієнтів і потенційно зашкодити їхній репутації.

Фінансова вигода. DDoS-атаки можуть використовуватися як інструмент вимагання. Зловмисники виводять з ладу онлайн-сервіси організації та вимагають викуп в обмін на відновлення нормальної роботи. Ця тактика часто спрямована на компанії, що значною мірою залежать від онлайн-операцій, і ставить їх перед складним вибором.

Суто деструктивні дії. У деяких випадках DDoS-атаки можуть бути вмотивовані прагненням до хаосу або дезорганізації. Зловмисники знаходять розвагу в експлуатації вразливостей і створенні хаосу, незалежно від конкретної мети або бажаного результату.

Особисті образи та вендета. DDoS-атаки можуть підживлюватися особистою вендетою або незадоволеними особами, які прагнуть помститися організації чи особі. Це проявляється у спробах порушити роботу в інтернеті, зашкодити репутації або просто спричинити незручності.

Якщо організації та приватні особи проаналізують різноманітні мотиви DDoS-атак, то отримають можливість розробити більш комплексні й тонкі стратегії захисту, які можуть включати посилення протоколів безпеки, впровадження проактивних заходів для пом’якшення наслідків, а також постійне інформування про нові загрози та тенденції атак.

Наступні симптоми можуть вказувати на DoS або DDoS-атаку:

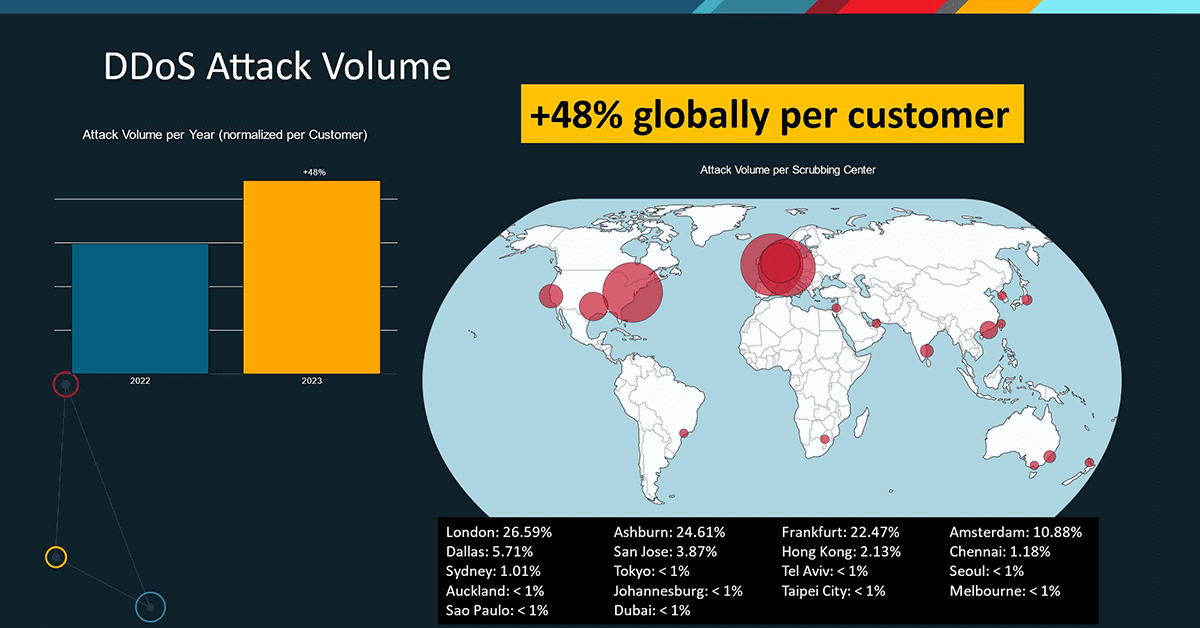

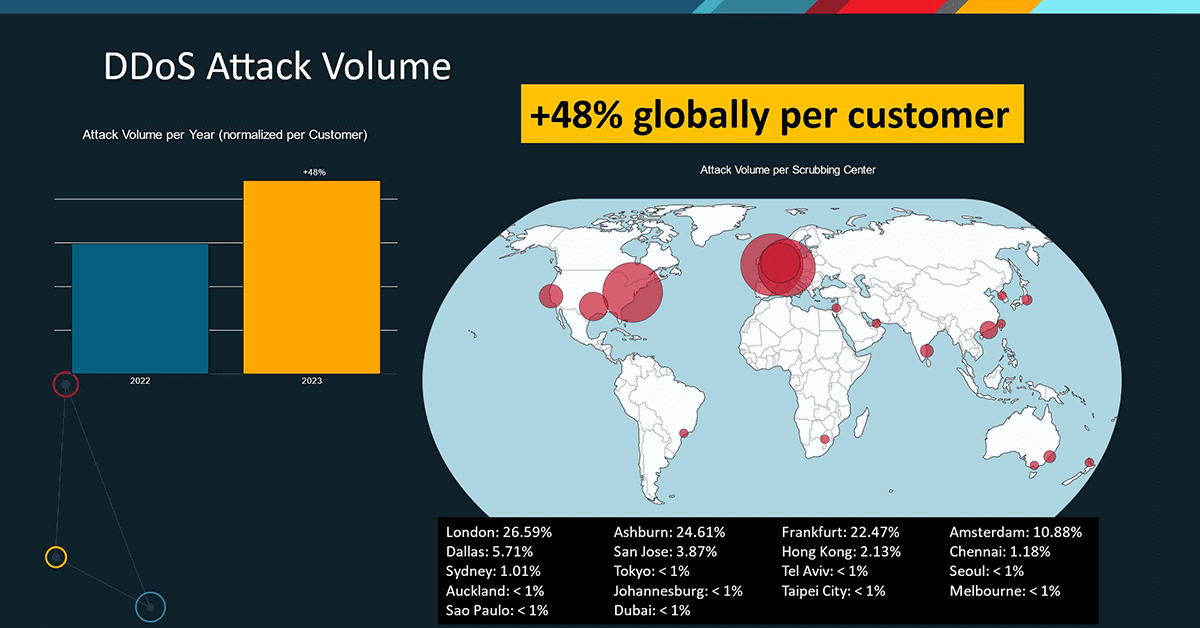

Згідно зі Звітом Radware про аналіз глобальних загроз за 2024 рік, DDoS-атаки еволюціонують, а хакери адаптують свої стратегії, щоб протидіяти методам захисту від них:

Малюнок 2. Зростання кількості DDoS-атак, націлених на організації, у 2023 році

DDoS-атаки на рівні застосунків мають різноманітні характеристики:

HTTP-флуд: зловмисники засипають вебсервери величезною кількістю HTTP-запитів. Ці запити перевантажують обчислювальну потужність сервера, що призводить до перебоїв у роботі.

HTTPS-атаки: подібні до HTTP-атак, але із зашифрованим трафіком. Зловмисники використовують SSL/TLS-рукостискання, споживаючи ресурси сервера під час встановлення з’єднання.

Атаки на SMTP та електронну пошту: за рахунок бомбардування поштових серверів надмірною кількістю запитів зловмисники порушують роботу електронної пошти й перевантажують поштові сервери.

Атаки на FTP: зловмисники перевантажують FTP-сервери, перешкоджаючи передачі файлів і доступу до них.

VOIP-атаки: ці атаки, що спрямовані на сервіси передачі голосу по IP (VOIP), переповнюють сервери SIP (Session Initiation Protocol — протокол ініціювання сеансів), що призводить до обриву зв’язку і погіршення роботи сервісів.

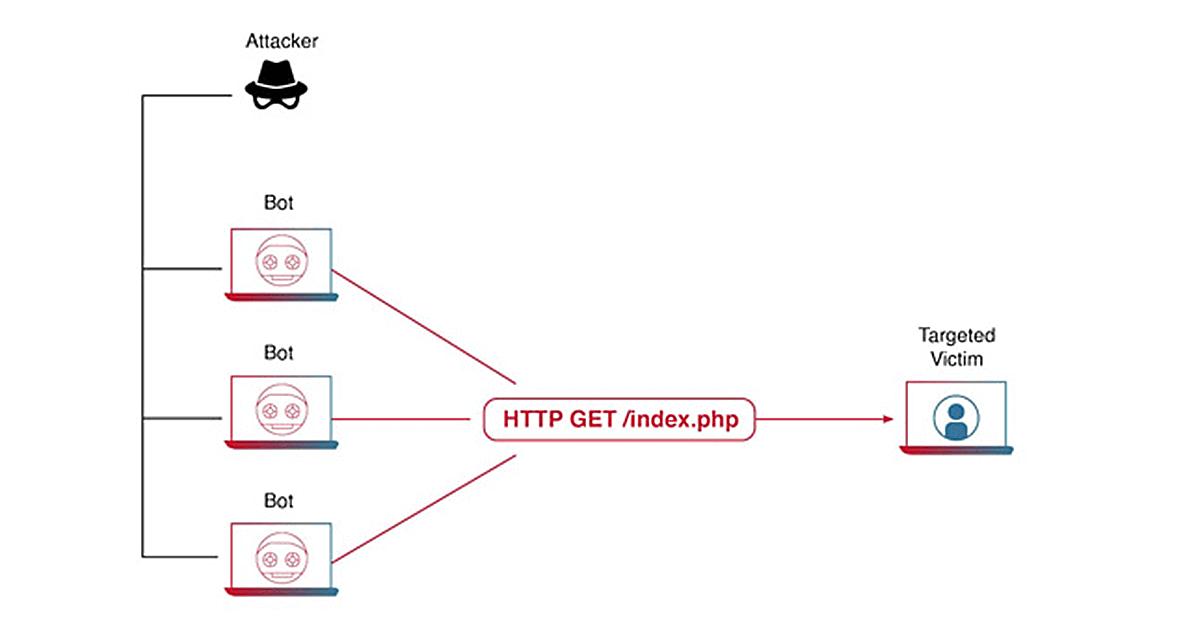

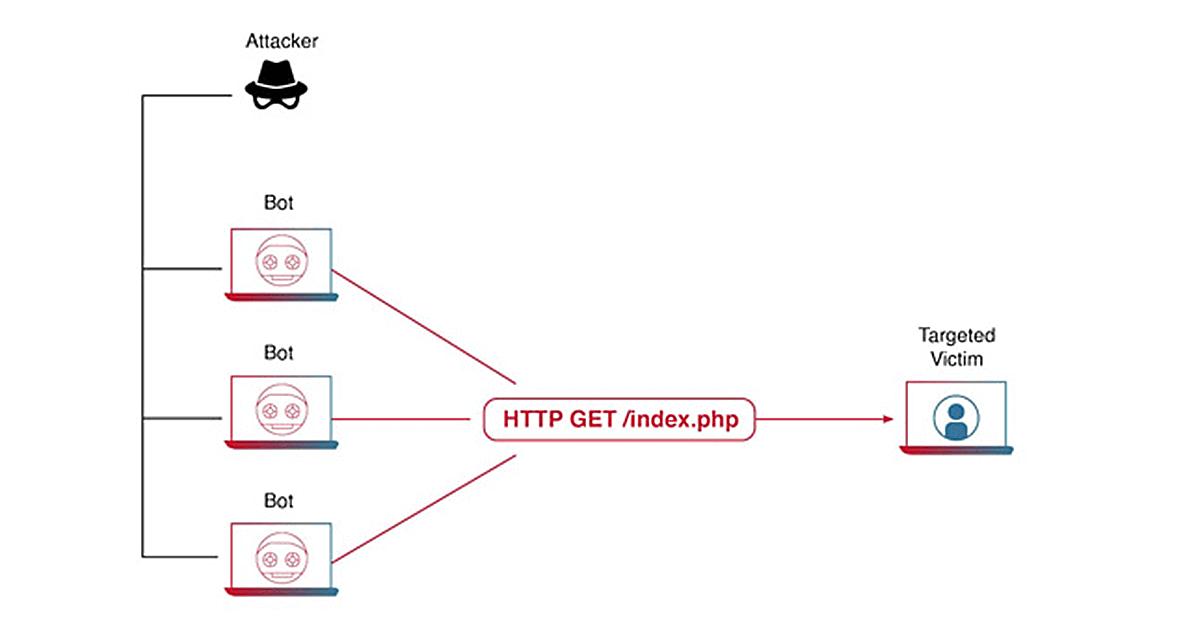

Малюнок 3. Як відбувається DDoS-атака на 7-му рівні (рівні застосунків) (Layer-7 Application)

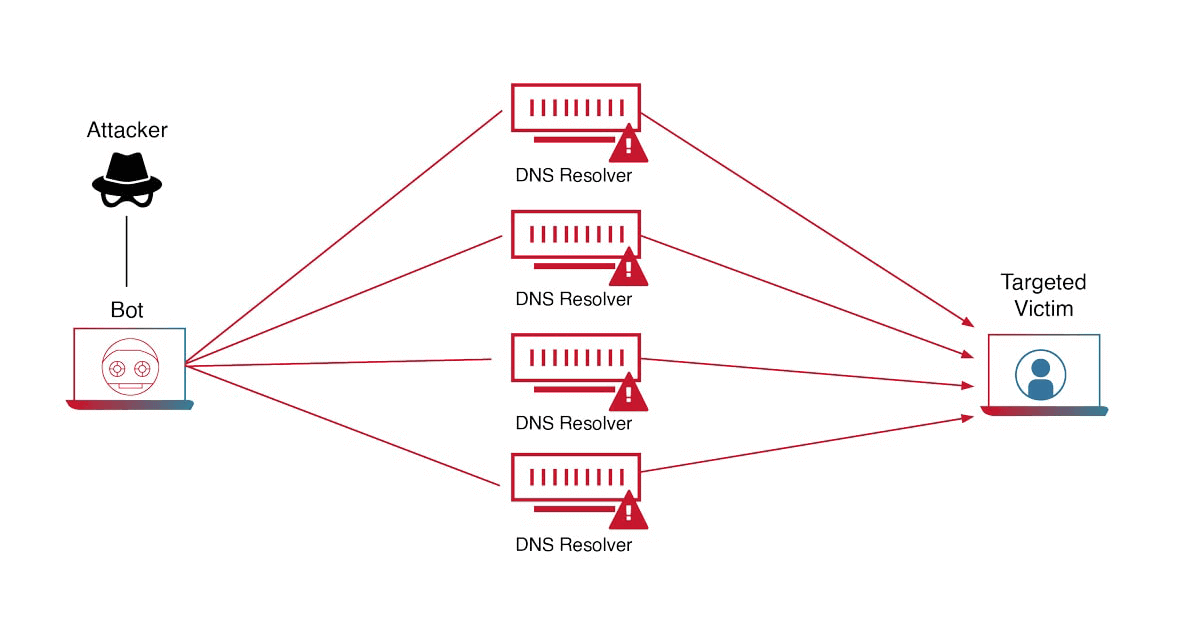

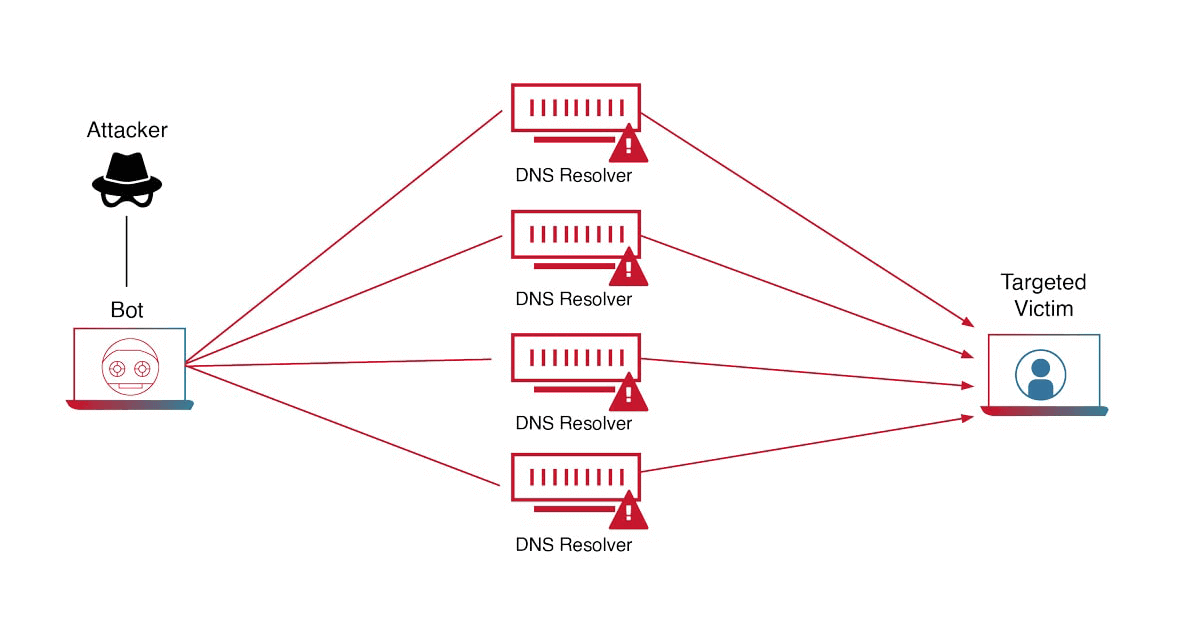

Об’ємні DDoS-атаки характеризуються кількома ключовими особливостями:

Малюнок 4. Як працює об'ємна DDoS-атака

Ці атаки визначають кілька ключових особливостей:

Великий обсяг запитів: DDoS-атаки цунамі генерують надзвичайно велику кількість запитів на секунду (RPS), перевантажуючи цільові сервери та інфраструктуру.

Шифрування: атакуючий трафік часто зашифрований, що ускладнює відокремлення зловмисних запитів від легітимних.

Методи атак на рівні застосунків: до них належать атаки на HTTPS-запити Get, Push і Post з динамічними параметрами через проксі-сервери. Кожен запит виглядає безпечним, що ускладнює його своєчасне виявлення.

Складні методи ухилення:

Атака на LCK Spring 2024 (лютий 2024): нещодавні матчі в сезоні LCK Spring 2024 зіткнулися з перебоями, викликаними постійними проблемами з пінгом через DDoS-атаки. Ці перебої призвели до тривалих технічних пауз, що вплинуло на гравців і вболівальників як онлайн, так і на місці.

Атака на AWS (лютий 2020): Amazon Web Services (AWS) повідомила про масовану DDoS-атаку, під час якої вхідний трафік сягав 2,3 терабіт на секунду (Тбіт/с). Зловмисники використовували зламані вебсервери CLDAP (Connection-less Lightweight Directory Access Protocol). AWS не розголошує, на якого саме клієнта була спрямована атака.

Атака на Google (вересень 2017 року): ця атака вважається найбільшою DDoS-атакою на сьогоднішній день, вона досягла розміру 2,54 Тбіт/с. Зловмисники надіслали підроблені пакети на 180 тисяч вебсерверів, які, своєю чергою, надсилали відповіді в Google. Це був не поодинокий випадок, оскільки зловмисники здійснили кілька DDoS-атак на інфраструктуру Google протягом попередніх шести місяців.

Атака на Occupy Central, Гонконг (2014): атака була спрямована на рух громадянської непокори Occupy Central у Гонконзі. Сайти цього руху зазнали масованої DDoS-атаки, що порушило їхню присутність в інтернеті та комунікацію.

Атака на Overwatch 2 (лютий 2024): популярна багатокористувацька онлайн-гра Overwatch 2 зазнала масштабної DDoS-атаки. Це призвело до серйозних проблем для гравців, оскільки порушило ігровий процес і викликало масштабне розчарування.

Атака на GitHub (лютий 2018 року): ця атака досягла 1,3 Тбіт/с, надсилаючи пакети зі швидкістю 126,9 млн за секунду. Атака на GitHub була DDoS-атакою з кешуванням, тому в ній не були задіяні ботнети. Натомість зловмисники використали ефект підсилення популярної системи кешування баз даних, відомої як memcached. Заповнивши сервери memcached підробленими запитами, зловмисники змогли посилити свою атаку приблизно в 50 тисяч разів.

Атака на Dyn (жовтень 2016 року): масована DDoS-атака була спрямована на Dyn, великого DNS-провайдера. Вона призвела до перебоїв у роботі багатьох великих сайтів, зокрема Airbnb, Netflix, PayPal, Visa, Amazon, The New York Times, Reddit і GitHub. Це було зроблено за допомогою шкідливого програмного забезпечення під назвою Mirai, яке створює ботнет зі скомпрометованих пристроїв інтернету речей (IoT), таких як камери, смарттелевізори, радіоприймачі, принтери і навіть радіоняні.

Розмежування трафіку

Диференціація трафіку дозволяє організаціям розрізняти легальний трафік користувачів і зловмисний трафік, який генерують нападники. Це передбачає аналіз шаблонів трафіку, таких як IP-адреси, географічне походження та поведінка в часі, для виявлення аномалій. Удосконалені засоби захисту від DDoS використовують машинне навчання та аналітику в режимі реального часу для підвищення точності диференціації трафіку, зменшуючи ймовірність помилкових спрацьовувань, які можуть заблокувати легітимних користувачів.

Міжмережеві екрани та міжмережеві екрани сайтів (WAF)

Традиційні міжмережеві екрани відстежують і фільтрують вхідний і вихідний трафік на основі заздалегідь визначених правил безпеки, допомагаючи блокувати шкідливий трафік на мережевому рівні. WAF спеціально розроблені для захисту сайтів шляхом фільтрації та моніторингу HTTP-запитів. Вони здатні блокувати шкідливий трафік, спрямований на вразливості застосунків, як-от SQL-ін’єкції або міжсайтовий скриптинг (XSS), і особливо ефективні вони проти DDoS-атак на рівні застосунків.

Хмарне, локальне та гібридне розгортання

Гнучкість моделей розгортання має вирішальне значення для того, щоб організація могла адаптувати свою службу захисту від DDoS-атак відповідно до своїх потреб, бюджету, топології мережі та профілю загроз. Відповідна модель розгортання — гібридний захист, захист на вимогу або постійний захист у хмарі — залежить від топології мережі, середовища хостингу застосунків, чутливості до затримок і часу очікування.

Можливості очищення та глобальна мережа

DDoS-атаки стають дедалі частішими, серйознішими, складнішими та наполегливішими. Якщо хмарні DDoS-сервіси стикаються з великими, об’ємними або одночасними атаками, вони повинні забезпечувати надійну глобальну мережу безпеки, яка масштабується з пропускною здатністю в кілька Тбіт/с і спеціальними центрами очищення, що відокремлюють чистий трафік від трафіку DDoS-атак.

Повністю автоматизований захист

В умовах сучасних динамічних та автоматизованих DDoS-атак організації не хочуть покладатися на ручний захист. Послуга, яка не потребує втручання клієнта, з повністю автоматизованим життєвим циклом атаки — збором даних, виявленням атаки, перенаправленням трафіку та пом’якшенням наслідків атаки — забезпечує кращу якість захисту.

Захист на основі поведінки

Рішення для захисту від DDoS-атак, яке блокує атаки, не впливаючи на легальний трафік, — ключове. Засоби, які використовують алгоритми машинного навчання та поведінкові алгоритми, щоб зрозуміти, що саме є легітимною поведінкою, і автоматично блокують зловмисні атаки, — критично важливі. Це підвищує точність захисту та мінімізує помилкові спрацьовування.

Захист від усіх векторів атак

Комплексний захист від DDoS вимагає засобів протидії всім потенційним векторам атак, включаючи об’ємні атаки, протокольні атаки та атаки на рівні застосунків. Щоб забезпечити багаторівневий захист, надійне рішення для протидії DDoS-атакам має інтегрувати різні технології, такі як аналіз трафіку, виявлення аномалій, служби очищення та поведінковий захист. Такий підхід гарантує, що механізми захисту здатні нейтралізувати загрозу незалежно від типу або методу атаки, не впливаючи на легальний трафік.

Захист на основі CDN

Мережі доставки контенту (CDN) відіграють життєво важливу роль у запобіганні DDoS-атакам, розподіляючи контент між кількома серверами по всьому світу. Коли відбувається DDoS-атака, CDN може поглинати і розподіляти трафік через свою глобальну мережу, запобігаючи перевантаженню одного сервера. Крім того, CDN часто мають вбудовані функції безпеки, які можуть виявляти та зменшувати DDoS-трафік.

Крок 1: Попередьте ключові зацікавлені сторони

Сповістить ключові зацікавлені сторони в організації про атаку та кроки, які вживаються для її нейтралізації. До ключових зацікавлених сторін можуть належати директор з інформаційної безпеки (CISO), операційний центр безпеки (SoC), ІТ-директор, операційні менеджери, бізнес-менеджери постраждалих служб тощо. Сповіщення має бути стислим, але інформативним.

Ключова інформація повинна містити такі пункти:

• що відбувається

• коли почалася атака

• які кроки вживаються для пом’якшення наслідків атаки

• вплив на користувачів і клієнтів

• які активи (програми, служби, сервери тощо) зазнали впливу

Крок 2: Повідомте свого провайдера послуг безпеки

Вам також потрібно сповістити свого провайдера послуг безпеки та ініціювати кроки з його боку, які допоможуть зменшити наслідки атаки. Вашим провайдером безпеки може бути інтернет-провайдер, хостинг-провайдер або спеціалізована служба безпеки. Кожен тип має різні можливості та обсяг послуг. Інтернет-провайдер здатний допомогти вам мінімізувати кількість шкідливого мережевого трафіку, що потрапляє до вашої мережі, тоді як хостинг-провайдер може мінімізувати вплив на роботу застосунків і, відповідно, збільшити працездатність вашого сервісу.

Аналогічно, служби безпеки зазвичай мають спеціальні інструменти для боротьби з DDoS-атаками. Навіть якщо ви ще не маєте попередньо укладеної угоди на обслуговування або не підписані на їхню послугу захисту від DDoS-атак, вам все одно слід звернутися до них, щоб дізнатися, чим вони можуть вам допомогти.

Крок 3: Активуйте контрзаходи

Якщо у вас уже є контрзаходи проти DDoS-атак, активуйте їх. В ідеалі ці контрзаходи мають запускатися відразу після виявлення атаки. Однак певні інструменти, такі як периферійні апаратні пристрої (Out-of-Path Hardware Devices) або послуги з усунення наслідків атак на вимогу, можуть вимагати, щоб клієнт активував їх вручну.

Одним з підходів є впровадження списків контролю доступу на основі IP-адреси (ACL) для блокування всього трафіку, що надходить від джерел атаки. Це робиться на рівні мережевого маршрутизатора і зазвичай може виконати або ваша мережева команда, або ваш провайдер. Це корисний підхід, якщо атака відбувається з одного джерела або невеликої кількості джерел атаки. Однак, якщо атака проходить з великого пулу IP-адрес, цей підхід не завжди допомагає.

Якщо об’єктом атаки є застосунок або вебсервіс, ви можете обмежити кількість одночасних з’єднань із застосунком. Цей підхід відомий як обмеження швидкості і часто є улюбленим підходом хостинг-провайдерів і CDN. Зверніть увагу, що для такого підходу характерний високий рівень помилкових спрацьовувань, оскільки ці заходи не відрізняють зловмисний трафік від легітимного. Спеціалізовані засоби протидії DDoS-атакам забезпечать вам найширший захист від розподілених атак. Заходи захисту від DDoS-атак можуть бути розгорнуті або як пристрій у вашому центрі обробки даних, або як хмарний сервіс, або як гібридне рішення, що поєднує апаратний пристрій і хмарний сервіс.

Крок 4: Відстежуйте розвиток атаки

Протягом усієї атаки відстежуйте її перебіг, щоб побачити, як вона розвивається. Моніторинг повинен містити такі питання:

• Який це тип DDoS-атаки? Це флуд на рівні мережі чи атака на рівні застосунків?

• Атака відбувається з одного IP-джерела чи з кількох? Чи можете ви їх ідентифікувати?

• Чи залишаються цілі атаки незмінними, чи зловмисники змінюють свої цілі з часом?

• Які характеристики атаки? Наскільки великою є атака в бітах на секунду та в пакетах на секунду?

• Як виглядає шаблон атаки? Це один тривалий потік трафіку чи це масована вибухова атака? Задіяний один протокол чи атака має кілька векторів?

Моніторинг прогресування атаки також допоможе вам налаштувати захист, щоб зупинити її.

Крок 5: Оцініть ефективність захисту

Врешті-решт, коли атака досягне піку й будуть активовані контрзаходи, оцініть їхню ефективність. Ваш провайдер послуг безпеки повинен надати документ з угодою про рівень обслуговування, в якому зафіксовані його зобов’язання щодо надання послуг. Переконайтеся, що він виконує свої зобов’язання і це впливає на ваші операції. Якщо це не так, або він взагалі не в змозі зупинити атаку, саме час оцінити, чи потрібно терміново вносити зміни до вашої з ним угоди.

Кримінальні звинувачення: DDoS-атаки є незаконними, і зловмисник може бути притягнутий до кримінальної відповідальності. Наприклад, відповідно до Закону про зловживання комп’ютерами 1990 року у Великобританії, особам, які беруть участь у DDoS-атаках, загрожує до 10 років ув’язнення. У США особи, які беруть участь у DDoS-атаках, ризикують бути звинуваченими в правопорушеннях на федеральному рівні, як у кримінальному, так і в цивільному порядку.

Відповідальність: якщо DDoS-атака завдає шкоди фізичній або юридичній особі, зловмисник може бути притягнутий до відповідальності за завдані збитки.

Порушення умов надання послуг: DDoS-атаки порушують умови надання послуг більшості інтернет-провайдерів та сайтів.

Потенціал для зловживань: попри ці аргументи, DDoS-атаки мають потенціал для зловживань і можуть завдати значної шкоди. Вони здатні порушувати роботу сервісів, призводити до фінансових втрат і порушувати права людей на доступ до інформації. Тому, навіть якщо DDoS-атаки використовуються з добрими намірами, вони можуть мати загалом негативні наслідки.

Громадянська непокора: деякі прихильники DDoS-атак стверджують, що їх можна розглядати як форму громадянської непокори або онлайн-протесту. З цього погляду, DDoS-атаки подібні до сидячих страйків або інших форм мирного протесту, що використовуються для привернення уваги до проблеми або її причини.

Етичне хакерство: етичне хакерство, відоме також як хакерство «білих капелюхів», передбачає використання хакерських навичок для виявлення та усунення вразливостей у системах. Етичні хакери можуть відігравати вирішальну роль у запобіганні DDoS-атакам, виявляючи потенційні слабкі місця, які можуть бути використані, і допомагаючи організаціям зміцнити свій захист.

На завершення варто додати, що, хоча DDoS-атаки зазвичай вважаються незаконними та неетичними, існують складні правові та етичні питання, пов’язані з їх використанням. Для окремих осіб та організацій дуже важливо розуміти ці аспекти і ретельно їх враховувати.

Такі атаки впливають на підприємства з усіх секторів (електронні ігри, банківська справа, урядові установи тощо), усіх розмірів та в усіх регіонах, а ефективно протистояти їм не завжди можливо.

З цієї статті ви дізнаєтеся:

DoS-атака — атака на відмову в обслуговуванні

Що таке DDoS-атака? Який принцип дії, тенденції, типи та способи запобігання

DoS проти DDoS

Ботнети

DDoS як послуга (DDoS as a Service)

DDoS-здирництво (RDoS) та вдосконалені постійні DoS (APDoS)

Основні мотиви DDoS-атак

Як виявити DDoS-атаку

Тенденції та статистика DDoS-атак

Вартість DDoS-атак

Майбутні тенденції та прогнози

Основні типи DDoS-атак

● DDoS-атаки на прикладному рівні (рівень 7)

● DDoS-атаки на рівні застосунків

● Об'ємні або об'ємно-орієнтовані атаки

● Веб-DDoS-атака цунамі

Проблеми протидії

Найвідоміші DDoS-атаки

Захист від DDoS-атак

Протидія DDoS-атакам: 5 важливих кроків

Правові та етичні аспекти: Чи є DDoS злочином?

● Юридичні міркування

● Етичні міркування

DoS-атака — атака на відмову в обслуговуванні

DoS-атака, або атака на відмову в обслуговуванні (Denial of Service Attack), — це атака, спрямована на доступність сайтів. На відміну від інших видів атак, основна мета DoS-атаки — не крадіжка інформації, а сповільнення або повна зупинка роботи сайту. Мотивація зловмисників може бути найрізноманітнішою — від простої забави до фінансової вигоди та ідеології (хактивізм). Атака на відмову в обслуговуванні генерує трафік із високою або низькою швидкістю, виснажуючи обчислювальні ресурси цільового сайту і перешкоджаючи в такий спосіб законним користувачам отримати до нього доступ.Атаки на відмову в обслуговуванні впливають на підприємства з усіх секторів (електронні ігри, банківська справа, урядові установи тощо), усіх розмірів (середні/великі підприємства) та в усіх регіонах. Вони спрямовані на мережевий рівень аж до рівня застосунків, на якому атаки виявити складніше, оскільки їх легко сплутати з легальним трафіком.

Існує кілька типів атак на відмову в обслуговуванні. Нерозподілені DoS-атаки — це коли зловмисник використовує ресурси одного комп’ютера для виснаження ресурсів іншого комп’ютера, щоб перешкодити його нормальній роботі. Великі вебсервери зазвичай достатньо надійні, щоб витримати базову атаку на відмову в обслуговуванні з одного комп’ютера без втрати продуктивності. Більш небезпечним варіантом є DDoS, тобто розподілена атака на відмову в обслуговуванні (Distributed Denial of Service Attack). У цьому випадку атака здійснюється з кількох комп’ютерів одночасно, що призводить до виснаження ресурсів жертви.

Що таке DDoS-атака? Принцип дії, тенденції, типи та способи запобігання

DDoS-атака, що означає «розподілена атака на відмову в обслуговуванні» (Distributed Denial-of-Service, DDoS), відбувається тоді, коли кілька комп’ютерів разом атакують одну ціль, щоб порушити нормальну роботу сервера, служби або мережі, перевантажуючи її потоком інтернет-трафіку.Порівняно з традиційною відмовою в обслуговуванні (DoS), DDoS дозволяє надсилати на ціль експоненціально більше запитів, що збільшує потужність атаки. Це також підвищує складність протидії, оскільки справжнє джерело атаки важче ідентифікувати.

DDoS-атаки можуть бути руйнівними насамперед для онлайн-бізнесу, але небезпечні вони й для організацій інших типів. Саме тому розуміти те, як працює DDoS і як швидко такі атаки нейтралізувати, — критично важливо.

Що таке DDoS-атака? Розгляньмо основи сучасних DDoS-атак.

DoS проти DDoS

Хоча багато сучасних атак на відмову в обслуговуванні — це розподілені атаки (DDoS), деякі атаки — проста відмова в обслуговуванні (DoS) — запускаються з одного комп’ютера або невеликої групи комп’ютерів, які працюють разом. Цей тип атак простіше здійснити, але й виявити і нейтралізувати також легше. Обмежена кількість пристроїв означає, що атаку часто можна відстежити до її джерела, а механізми захисту можуть бути більш ефективними для блокування трафіку.DDoS-атака залучає велику кількість комп’ютерів, часто розміщених по всьому світу. Ці комп’ютери (а це зазвичай скомпрометовані пристрої несвідомих жертв) одночасно заливають цільовий сервер трафіком, що значною мірою ускладнює захист від них. Розподілений характер DDoS-атаки робить її значно потужнішою і складнішою для зупинки, оскільки трафік надходить із численних джерел, часто з різними IP-адресами.

Ботнети

Ботнет — це мережа скомпрометованих комп’ютерів або пристроїв, які часто називають «зомбі» і якими віддалено керує зловмисник. Такі скомпрометовані пристрої зазвичай заражені шкідливим програмним забезпеченням, що дозволяє зловмиснику надсилати команди всій мережі без відома власників. Ботнети мають вирішальне значення для здійснення DDoS-атак, оскільки можуть бути використані для генерування величезного обсягу трафіку, необхідного для перевантаження ресурсів цілі.Ботнети часто створюються шляхом використання вразливостей у пристроях Інтернету речей (IoT), які можуть включати що завгодно — від вебкамер до домашніх роутерів. Ці пристрої особливо вразливі, оскільки часто мають слабкі функції безпеки, що перетворює їх на легку мішень для зловмисників.

DDoS як послуга (DDoS as a Service)

DDoS як послуга (DDoSaaS) — це бізнес-модель, в межах якої кіберзлочинці пропонують DDoS-атаки як платну послугу, що робить її доступною навіть для тих, хто не має достатнього технічного досвіду. Ці послуги часто рекламуються на форумах у даркнеті (так званому «темному інтернеті»), де зловмисники можуть вказати ціль, тривалість та інтенсивність атаки, яку вони хочуть здійснити. Ціни на послуги варіюються залежно від масштабу атаки, і деякі з них починаються від кількох доларів.Поширення DDoSaaS значно знизило вхідний бар’єр для запуску DDoS-атак. Це призвело до збільшення частоти й різноманітності атак, оскільки навіть некваліфіковані особи тепер можуть здійснювати високоефективні DDoS-атаки. Доступність цих послуг зробила DDoS-атаки більш поширеною загрозою.

DDoS-здирництво (RDoS) і вдосконалені постійні DoS (APDoS)

Дві форми DDoS-атак, що з’явилися відносно нещодавно, — це DDoS-здирництво (RDoS) і просунуті постійні DDoS-атаки (Advanced Persistent DoS, APDoS):- DDoS-здирництво, відоме як DDoS з вимогою викупу (RDoS), передбачає, що зловмисники погрожують розпочати або продовжити DDoS-атаку, якщо не отримають викуп. Ця тактика часто спрямована на організації, які значною мірою покладаються на свою присутність в інтернеті, оскільки навіть короткочасний збій може призвести до значних фінансових втрат. Зловмисники зазвичай вимагають оплату в криптовалюті, що ускладнює відстеження транзакцій. Як правило, жертвам часто дають короткий проміжок часу, щоб виконати вимогу, перш ніж атака посилиться.

- Advanced Persistent DoS (APDoS) — це більш складна й тривала форма DDoS-атаки. На відміну від традиційних DDoS-атак, які можуть тривати кілька годин або днів, APDoS-атаки — довготривалі, іноді вони розтягуються на тижні або й місяці. Зловмисники постійно змінюють свою тактику, що ускладнює захист жертви від нападу. Цей тип атак часто включає кілька векторів, включно з атаками на рівні застосунків, об’ємні (volumetric) DDoS-атаки та атаки на рівні протоколів. Настирливість та адаптивність APDoS може виснажити ресурси організації, що ускладнює підтримку нормальної роботи.

Основні мотиви DDoS-атак

Розподілені атаки на відмову в обслуговуванні (DDoS-атаки) здійснюються не у вакуумі. Зловмисники керуються цілою низкою мотивів, що перетворює подібну тактику з неприємності на стратегічний інструмент. Розуміння цих мотивів має вирішальне значення для ефективного захисту.Ідеологічні та соціальні причини. Хактивісти, активісти та особи з твердими переконаннями здійснюють DDoS-атаки, щоб порушити роботу, підвищити обізнаність або змусити замовкнути опозиційні голоси. Вони можуть бути спрямовані на урядові установи, корпорації або організації, які, на їхню думку, порушують етичні принципи або суспільні норми.

Зловмисна конкуренція. У сфері бізнесу DDoS-атаки можуть використовувати конкуренти, щоб зменшити присутність суперника в інтернеті та отримати несправедливу перевагу. Шляхом перевантаження серверів конкурентів вони намагаються перешкодити їхній здатності обслуговувати клієнтів і потенційно зашкодити їхній репутації.

Фінансова вигода. DDoS-атаки можуть використовуватися як інструмент вимагання. Зловмисники виводять з ладу онлайн-сервіси організації та вимагають викуп в обмін на відновлення нормальної роботи. Ця тактика часто спрямована на компанії, що значною мірою залежать від онлайн-операцій, і ставить їх перед складним вибором.

Суто деструктивні дії. У деяких випадках DDoS-атаки можуть бути вмотивовані прагненням до хаосу або дезорганізації. Зловмисники знаходять розвагу в експлуатації вразливостей і створенні хаосу, незалежно від конкретної мети або бажаного результату.

Особисті образи та вендета. DDoS-атаки можуть підживлюватися особистою вендетою або незадоволеними особами, які прагнуть помститися організації чи особі. Це проявляється у спробах порушити роботу в інтернеті, зашкодити репутації або просто спричинити незручності.

Якщо організації та приватні особи проаналізують різноманітні мотиви DDoS-атак, то отримають можливість розробити більш комплексні й тонкі стратегії захисту, які можуть включати посилення протоколів безпеки, впровадження проактивних заходів для пом’якшення наслідків, а також постійне інформування про нові загрози та тенденції атак.

Як виявити DDoS-атаку

Найкращий спосіб виявлення та ідентифікації DDoS-атак — моніторинг та аналіз мережевого трафіку. Його можна відстежувати за допомогою міжмережевого екрану або системи виявлення вторгнень (Intrusion Detection System). Адміністратор може навіть встановити правила, які створюють сповіщення при виявленні аномального навантаження трафіку і визначають його джерело або видаляють мережеві пакети, що відповідають певним критеріям.Наступні симптоми можуть вказувати на DoS або DDoS-атаку:

- незвично низька продуктивність мережі,

- недоступність певного мережевого сервісу та/або сайту,

- неможливість отримати доступ до будь-якого сайту,

- з певної IP-адреси робиться незвично велика кількість запитів за обмежений проміжок часу,

- сервер відповідає з помилкою 503 через відмову сервісу,

- аналіз журналу вказує на великий сплеск мережевого трафіку,

- дивні особливості трафіку, наприклад сплески в непікові години дня, або показники, що мають незвичний вигляд.

Тенденції та статистика DDoS-атак

Зростання та різноманітність атакЗгідно зі Звітом Radware про аналіз глобальних загроз за 2024 рік, DDoS-атаки еволюціонують, а хакери адаптують свої стратегії, щоб протидіяти методам захисту від них:

- У 2023 році кількість DDoS-атак на одного клієнта зросла на 94%, порівняно з 2022 роком, після зростання на 99% у попередньому році.

- Обсяг атак збільшився на 48% у 2023 році, порівняно з 2022 роком. У 2023 році ми спостерігали на 63% більше атак з трафіком нижче 1 Гбіт/с, на 177% більше атак з піковими значеннями від 100 Гбіт/с до 250 Гбіт/с і на 150% більше великих атак з піком понад 500 Гбіт/с.

- Кількість атак на одного клієнта зросла зі 106 атак на місяць або 3,48 атак на день у 2021 році до в середньому 49 атак на день у 2023 році.

- Майже половина всіх глобальних DDoS-атак була спрямована на Північну та Південну Америки. А от регіону EMEA, на який за кількістю припадає 39% DDoS-атак, доводиться відбивати 65% світового DDoS-трафіку. На регіон APAC (Азійсько-Тихоокеанський регіон) припадає майже 12% глобальних DDoS-атак.

Малюнок 2. Зростання кількості DDoS-атак, націлених на організації, у 2023 році

Вартість DDoS-атак

Згідно зі звітом Radware за 2023 рік «Безпека застосунків у мультихмарному світі» (Application Security in a Multi-Cloud World):- 31% організацій стикаються з DDoS-атаками щотижня.

- Час простою через успішну DDoS-атаку на застосунок коштує організаціям у середньому $6130 за хвилину. Наприклад, якщо атака триває протягом години, вартість потенційно може зрости до понад 367 800 доларів США.

Майбутні тенденції та прогнози

Ось деякі з найважливіших тенденцій, що впливають на DDoS-атаки, згідно з даними Radware:- Поява «мегаатак»: зростаюча кількість підключених пристроїв, широке впровадження IPv6 і дедалі більша доступність потужних бот-мереж, вірогідно, сприятимуть запуску більш масштабних і складних атак, здатних вивести з ладу критично важливу інфраструктуру та онлайн-сервіси.

- Машинне навчання (ML): алгоритми ML пропонують ідентифікацію та нейтралізацію шкідливого трафіку в режимі реального часу, адаптуючись до нових моделей атак. Наприклад, рішення DefensePro від Radware використовує виявлення аномалій на основі ML для проактивного запобігання атакам.

- Цілеспрямовані атаки на об’єкти критичної інфраструктури: об’єкти критичної інфраструктури, як-от електромережі, фінансові установи та заклади охорони здоров’я, можуть стати більш вразливими до цілеспрямованих DDoS-атак, спрямованих на спричинення масштабних збоїв у роботі та потенційну загрозу громадській безпеці.

- Атаки з вимогою викупу: DDoS-атаки можуть бути використані для порушення роботи та тиску на організації з метою вимагання викупу.

- Атаки з використанням штучного інтелекту: зловмисники можуть використовувати штучний інтелект (ШІ) для автоматизації та персоналізації атак, що робить їх більш складними для виявлення та нейтралізації. ШІ можна застосовувати для виявлення та використання вразливостей у системі захисту організації, запуску скоординованих атак, які адаптуються до поточних зусиль з мінімізації ризиків, а також для створення високоцільових фішингових атак та атак соціальної інженерії.

- Збільшення геополітичних наслідків: у світі, сповненому геополітичної напруженості, DDoS-атаки можуть бути використані як інструменти кібервійни, спрямовані на руйнування інфраструктури країн-суперників або для впливу на громадську думку.

ОСНОВНІ ТИПИ DDOS-АТАК

DDoS-атаки на прикладному рівні (рівень 7)

DDoS-атаки 7-го рівня спрямовані на прикладний рівень мережевих сервісів. На відміну від традиційних мережевих атак, які переповнюють мережеві ресурси, ці атаки використовують уразливості в прикладних протоколах, таких як HTTP, HTTPS, SMTP, FTP і VOIP. Їхня мета — виснаження ресурсів цільового застосунку, що робить його недоступним або таким, що не реагує на запити легальних користувачів.DDoS-атаки на рівні застосунків мають різноманітні характеристики:

HTTP-флуд: зловмисники засипають вебсервери величезною кількістю HTTP-запитів. Ці запити перевантажують обчислювальну потужність сервера, що призводить до перебоїв у роботі.

HTTPS-атаки: подібні до HTTP-атак, але із зашифрованим трафіком. Зловмисники використовують SSL/TLS-рукостискання, споживаючи ресурси сервера під час встановлення з’єднання.

Атаки на SMTP та електронну пошту: за рахунок бомбардування поштових серверів надмірною кількістю запитів зловмисники порушують роботу електронної пошти й перевантажують поштові сервери.

Атаки на FTP: зловмисники перевантажують FTP-сервери, перешкоджаючи передачі файлів і доступу до них.

VOIP-атаки: ці атаки, що спрямовані на сервіси передачі голосу по IP (VOIP), переповнюють сервери SIP (Session Initiation Protocol — протокол ініціювання сеансів), що призводить до обриву зв’язку і погіршення роботи сервісів.

DDoS-атаки на рівні застосунків бувають різних типів:

«Низькі та повільні» атаки: ці атаки більш витончені, оскільки зловмисники надсилають запити в повільному темпі, уникаючи порогів виявлення. Наприклад:- Slowloris: відкриває кілька з’єднань із вебсервером і надсилає часткові HTTP-запити, залишаючи з’єднання відкритими на невизначений час.

- R-U-Dead-Yet (RUDY): надсилає повільні POST-запити, щоб виснажити ресурси сервера.

Малюнок 3. Як відбувається DDoS-атака на 7-му рівні (рівні застосунків) (Layer-7 Application)

Об’ємні або об’ємно-орієнтовані атаки

Об’ємні DDoS-атаки — це постійна загроза у сфері кібербезпеки. Вони спрямовані на перевантаження пропускної здатності мережі, що призводить до перебоїв у роботі та доступності. На еволюцію цих атак вплинули різні геополітичні події та технологічний прогрес, зокрема поява атак типу Reflection/Amplification.Об’ємні DDoS-атаки характеризуються кількома ключовими особливостями:

- Високий обсяг трафіку: ці атаки генерують величезний обсяг трафіку, насичуючи пропускну здатність цільової мережі.

- Підміна IP-адрес: зловмисники часто використовують підміну IP-адрес, щоб замаскувати джерело атакуючого трафіку, що ускладнює його блокування та відстеження

- Використання бот-мереж: злочинці нерідко застосовують ботнети — мережі скомпрометованих пристроїв — для створення величезного обсягу трафіку, необхідного для цих атак.

- Експлуатація протоколів: поширені мережеві протоколи, такі як NTP, DNS і SSDP, використовуються для посилення атакуючого трафіку.

- Атаки з відображенням/підсиленням: у цих атаках зловмисник підміняє IP-адресу жертви і надсилає запит на сторонній сервер, який надсилає велику за обсягом відповідь. Це збільшує кількість трафіку, спрямованого на жертву, перевантажуючи її ресурси.

Малюнок 4. Як працює об'ємна DDoS-атака

Веб-DDoS-атака цунамі

Веб-DDoS-атаки цунамі — це новий вид кіберзагроз, який виник під час активізації хактивістської діяльності, спричиненої повномасштабним російським вторгненням в Україну в лютому 2022 року. Спочатку ці атаки розпочалися як масштабні мережеві Flood-атаки. Однак вони швидко еволюціонували у більш складні багатовекторні атаки на рівні застосунків, що створюють значні виклики для виявлення та пом’якшення наслідків.Ці атаки визначають кілька ключових особливостей:

Великий обсяг запитів: DDoS-атаки цунамі генерують надзвичайно велику кількість запитів на секунду (RPS), перевантажуючи цільові сервери та інфраструктуру.

Шифрування: атакуючий трафік часто зашифрований, що ускладнює відокремлення зловмисних запитів від легітимних.

Методи атак на рівні застосунків: до них належать атаки на HTTPS-запити Get, Push і Post з динамічними параметрами через проксі-сервери. Кожен запит виглядає безпечним, що ускладнює його своєчасне виявлення.

Складні методи ухилення:

- Випадкові заголовки: зловмисники маніпулюють методами HTTP, заголовками та файлами cookie, щоб їхні запити мали легітимний вигляд.

- Підміна IP-адрес: вони підробляють IP-адреси, ускладнюючи атрибуцію та фільтрацію.

- Імітація сторонніх сервісів: зловмисники імітують популярні вбудовані сторонні сервіси, ще більше маскуючи свої наміри.

- Безперервна видозміна: веб-DDoS-атаки цунамі постійно еволюціонують, змінюючи свої шаблони та характеристики. Така динамічна поведінка подовжує тривалість атаки та збільшує час простою.

Проблеми протидії

- Виснаження ресурсів: ці атаки виснажують пам’ять, процесор і пропускну здатність сервера.

- Порушення роботи сервісів: перестають працювати критично важливі сервіси, як-от сайти, електронна пошта та VOIP.

- Складність усунення наслідків: вимагають спеціалізованих засобів захисту, які перевіряють трафік на рівні застосунків.

- Складна ідентифікація авторства: підроблені IP-адреси й ботнети ускладнюють визначення справжнього джерела цих атак.

Найвідоміші DDoS-атаки

Наступні тематичні дослідження висвітлюють потенційний масштаб і вплив DDoS-атак, демонструючи важливість ефективних стратегій пом’якшення наслідків і необхідність постійної пильності з огляду на нові загрози.Атака на LCK Spring 2024 (лютий 2024): нещодавні матчі в сезоні LCK Spring 2024 зіткнулися з перебоями, викликаними постійними проблемами з пінгом через DDoS-атаки. Ці перебої призвели до тривалих технічних пауз, що вплинуло на гравців і вболівальників як онлайн, так і на місці.

Атака на AWS (лютий 2020): Amazon Web Services (AWS) повідомила про масовану DDoS-атаку, під час якої вхідний трафік сягав 2,3 терабіт на секунду (Тбіт/с). Зловмисники використовували зламані вебсервери CLDAP (Connection-less Lightweight Directory Access Protocol). AWS не розголошує, на якого саме клієнта була спрямована атака.

Атака на Google (вересень 2017 року): ця атака вважається найбільшою DDoS-атакою на сьогоднішній день, вона досягла розміру 2,54 Тбіт/с. Зловмисники надіслали підроблені пакети на 180 тисяч вебсерверів, які, своєю чергою, надсилали відповіді в Google. Це був не поодинокий випадок, оскільки зловмисники здійснили кілька DDoS-атак на інфраструктуру Google протягом попередніх шести місяців.

Атака на Occupy Central, Гонконг (2014): атака була спрямована на рух громадянської непокори Occupy Central у Гонконзі. Сайти цього руху зазнали масованої DDoS-атаки, що порушило їхню присутність в інтернеті та комунікацію.

Атака на Overwatch 2 (лютий 2024): популярна багатокористувацька онлайн-гра Overwatch 2 зазнала масштабної DDoS-атаки. Це призвело до серйозних проблем для гравців, оскільки порушило ігровий процес і викликало масштабне розчарування.

Атака на GitHub (лютий 2018 року): ця атака досягла 1,3 Тбіт/с, надсилаючи пакети зі швидкістю 126,9 млн за секунду. Атака на GitHub була DDoS-атакою з кешуванням, тому в ній не були задіяні ботнети. Натомість зловмисники використали ефект підсилення популярної системи кешування баз даних, відомої як memcached. Заповнивши сервери memcached підробленими запитами, зловмисники змогли посилити свою атаку приблизно в 50 тисяч разів.

Атака на Dyn (жовтень 2016 року): масована DDoS-атака була спрямована на Dyn, великого DNS-провайдера. Вона призвела до перебоїв у роботі багатьох великих сайтів, зокрема Airbnb, Netflix, PayPal, Visa, Amazon, The New York Times, Reddit і GitHub. Це було зроблено за допомогою шкідливого програмного забезпечення під назвою Mirai, яке створює ботнет зі скомпрометованих пристроїв інтернету речей (IoT), таких як камери, смарттелевізори, радіоприймачі, принтери і навіть радіоняні.

Захист від DDoS-атак

Наступні засоби — критично важливі для запобігання DDoS-атакам.Розмежування трафіку

Диференціація трафіку дозволяє організаціям розрізняти легальний трафік користувачів і зловмисний трафік, який генерують нападники. Це передбачає аналіз шаблонів трафіку, таких як IP-адреси, географічне походження та поведінка в часі, для виявлення аномалій. Удосконалені засоби захисту від DDoS використовують машинне навчання та аналітику в режимі реального часу для підвищення точності диференціації трафіку, зменшуючи ймовірність помилкових спрацьовувань, які можуть заблокувати легітимних користувачів.

Міжмережеві екрани та міжмережеві екрани сайтів (WAF)

Традиційні міжмережеві екрани відстежують і фільтрують вхідний і вихідний трафік на основі заздалегідь визначених правил безпеки, допомагаючи блокувати шкідливий трафік на мережевому рівні. WAF спеціально розроблені для захисту сайтів шляхом фільтрації та моніторингу HTTP-запитів. Вони здатні блокувати шкідливий трафік, спрямований на вразливості застосунків, як-от SQL-ін’єкції або міжсайтовий скриптинг (XSS), і особливо ефективні вони проти DDoS-атак на рівні застосунків.

Хмарне, локальне та гібридне розгортання

Гнучкість моделей розгортання має вирішальне значення для того, щоб організація могла адаптувати свою службу захисту від DDoS-атак відповідно до своїх потреб, бюджету, топології мережі та профілю загроз. Відповідна модель розгортання — гібридний захист, захист на вимогу або постійний захист у хмарі — залежить від топології мережі, середовища хостингу застосунків, чутливості до затримок і часу очікування.

Можливості очищення та глобальна мережа

DDoS-атаки стають дедалі частішими, серйознішими, складнішими та наполегливішими. Якщо хмарні DDoS-сервіси стикаються з великими, об’ємними або одночасними атаками, вони повинні забезпечувати надійну глобальну мережу безпеки, яка масштабується з пропускною здатністю в кілька Тбіт/с і спеціальними центрами очищення, що відокремлюють чистий трафік від трафіку DDoS-атак.

Повністю автоматизований захист

В умовах сучасних динамічних та автоматизованих DDoS-атак організації не хочуть покладатися на ручний захист. Послуга, яка не потребує втручання клієнта, з повністю автоматизованим життєвим циклом атаки — збором даних, виявленням атаки, перенаправленням трафіку та пом’якшенням наслідків атаки — забезпечує кращу якість захисту.

Захист на основі поведінки

Рішення для захисту від DDoS-атак, яке блокує атаки, не впливаючи на легальний трафік, — ключове. Засоби, які використовують алгоритми машинного навчання та поведінкові алгоритми, щоб зрозуміти, що саме є легітимною поведінкою, і автоматично блокують зловмисні атаки, — критично важливі. Це підвищує точність захисту та мінімізує помилкові спрацьовування.

Захист від усіх векторів атак

Комплексний захист від DDoS вимагає засобів протидії всім потенційним векторам атак, включаючи об’ємні атаки, протокольні атаки та атаки на рівні застосунків. Щоб забезпечити багаторівневий захист, надійне рішення для протидії DDoS-атакам має інтегрувати різні технології, такі як аналіз трафіку, виявлення аномалій, служби очищення та поведінковий захист. Такий підхід гарантує, що механізми захисту здатні нейтралізувати загрозу незалежно від типу або методу атаки, не впливаючи на легальний трафік.

Захист на основі CDN

Мережі доставки контенту (CDN) відіграють життєво важливу роль у запобіганні DDoS-атакам, розподіляючи контент між кількома серверами по всьому світу. Коли відбувається DDoS-атака, CDN може поглинати і розподіляти трафік через свою глобальну мережу, запобігаючи перевантаженню одного сервера. Крім того, CDN часто мають вбудовані функції безпеки, які можуть виявляти та зменшувати DDoS-трафік.

Протидія DDoS-атакам: 5 важливих кроків

Ось п’ять кроків, яких слід здійснити, коли ваша організація виявить DDoS-атаку.Крок 1: Попередьте ключові зацікавлені сторони

Сповістить ключові зацікавлені сторони в організації про атаку та кроки, які вживаються для її нейтралізації. До ключових зацікавлених сторін можуть належати директор з інформаційної безпеки (CISO), операційний центр безпеки (SoC), ІТ-директор, операційні менеджери, бізнес-менеджери постраждалих служб тощо. Сповіщення має бути стислим, але інформативним.

Ключова інформація повинна містити такі пункти:

• що відбувається

• коли почалася атака

• які кроки вживаються для пом’якшення наслідків атаки

• вплив на користувачів і клієнтів

• які активи (програми, служби, сервери тощо) зазнали впливу

Крок 2: Повідомте свого провайдера послуг безпеки

Вам також потрібно сповістити свого провайдера послуг безпеки та ініціювати кроки з його боку, які допоможуть зменшити наслідки атаки. Вашим провайдером безпеки може бути інтернет-провайдер, хостинг-провайдер або спеціалізована служба безпеки. Кожен тип має різні можливості та обсяг послуг. Інтернет-провайдер здатний допомогти вам мінімізувати кількість шкідливого мережевого трафіку, що потрапляє до вашої мережі, тоді як хостинг-провайдер може мінімізувати вплив на роботу застосунків і, відповідно, збільшити працездатність вашого сервісу.

Аналогічно, служби безпеки зазвичай мають спеціальні інструменти для боротьби з DDoS-атаками. Навіть якщо ви ще не маєте попередньо укладеної угоди на обслуговування або не підписані на їхню послугу захисту від DDoS-атак, вам все одно слід звернутися до них, щоб дізнатися, чим вони можуть вам допомогти.

Крок 3: Активуйте контрзаходи

Якщо у вас уже є контрзаходи проти DDoS-атак, активуйте їх. В ідеалі ці контрзаходи мають запускатися відразу після виявлення атаки. Однак певні інструменти, такі як периферійні апаратні пристрої (Out-of-Path Hardware Devices) або послуги з усунення наслідків атак на вимогу, можуть вимагати, щоб клієнт активував їх вручну.

Одним з підходів є впровадження списків контролю доступу на основі IP-адреси (ACL) для блокування всього трафіку, що надходить від джерел атаки. Це робиться на рівні мережевого маршрутизатора і зазвичай може виконати або ваша мережева команда, або ваш провайдер. Це корисний підхід, якщо атака відбувається з одного джерела або невеликої кількості джерел атаки. Однак, якщо атака проходить з великого пулу IP-адрес, цей підхід не завжди допомагає.

Якщо об’єктом атаки є застосунок або вебсервіс, ви можете обмежити кількість одночасних з’єднань із застосунком. Цей підхід відомий як обмеження швидкості і часто є улюбленим підходом хостинг-провайдерів і CDN. Зверніть увагу, що для такого підходу характерний високий рівень помилкових спрацьовувань, оскільки ці заходи не відрізняють зловмисний трафік від легітимного. Спеціалізовані засоби протидії DDoS-атакам забезпечать вам найширший захист від розподілених атак. Заходи захисту від DDoS-атак можуть бути розгорнуті або як пристрій у вашому центрі обробки даних, або як хмарний сервіс, або як гібридне рішення, що поєднує апаратний пристрій і хмарний сервіс.

Крок 4: Відстежуйте розвиток атаки

Протягом усієї атаки відстежуйте її перебіг, щоб побачити, як вона розвивається. Моніторинг повинен містити такі питання:

• Який це тип DDoS-атаки? Це флуд на рівні мережі чи атака на рівні застосунків?

• Атака відбувається з одного IP-джерела чи з кількох? Чи можете ви їх ідентифікувати?

• Чи залишаються цілі атаки незмінними, чи зловмисники змінюють свої цілі з часом?

• Які характеристики атаки? Наскільки великою є атака в бітах на секунду та в пакетах на секунду?

• Як виглядає шаблон атаки? Це один тривалий потік трафіку чи це масована вибухова атака? Задіяний один протокол чи атака має кілька векторів?

Моніторинг прогресування атаки також допоможе вам налаштувати захист, щоб зупинити її.

Крок 5: Оцініть ефективність захисту

Врешті-решт, коли атака досягне піку й будуть активовані контрзаходи, оцініть їхню ефективність. Ваш провайдер послуг безпеки повинен надати документ з угодою про рівень обслуговування, в якому зафіксовані його зобов’язання щодо надання послуг. Переконайтеся, що він виконує свої зобов’язання і це впливає на ваші операції. Якщо це не так, або він взагалі не в змозі зупинити атаку, саме час оцінити, чи потрібно терміново вносити зміни до вашої з ним угоди.

ПРАВОВІ ТА ЕТИЧНІ АСПЕКТИ: ЧИ Є DDOS ЗЛОЧИНОМ?

Юридичні міркування

DDoS-атаки вважаються незаконними в більшості країн і можуть призвести до суворих покарань.Кримінальні звинувачення: DDoS-атаки є незаконними, і зловмисник може бути притягнутий до кримінальної відповідальності. Наприклад, відповідно до Закону про зловживання комп’ютерами 1990 року у Великобританії, особам, які беруть участь у DDoS-атаках, загрожує до 10 років ув’язнення. У США особи, які беруть участь у DDoS-атаках, ризикують бути звинуваченими в правопорушеннях на федеральному рівні, як у кримінальному, так і в цивільному порядку.

Відповідальність: якщо DDoS-атака завдає шкоди фізичній або юридичній особі, зловмисник може бути притягнутий до відповідальності за завдані збитки.

Порушення умов надання послуг: DDoS-атаки порушують умови надання послуг більшості інтернет-провайдерів та сайтів.

Етичні міркування

Хоча DDoS-атаки зазвичай розглядаються як зловмисна діяльність, дехто стверджує, що вони можуть служити благородній меті, блокуючи шкідливі сайти. Однак така перспектива пов’язана з моральними дилемами і потенційними юридичними колізіями.Потенціал для зловживань: попри ці аргументи, DDoS-атаки мають потенціал для зловживань і можуть завдати значної шкоди. Вони здатні порушувати роботу сервісів, призводити до фінансових втрат і порушувати права людей на доступ до інформації. Тому, навіть якщо DDoS-атаки використовуються з добрими намірами, вони можуть мати загалом негативні наслідки.

Громадянська непокора: деякі прихильники DDoS-атак стверджують, що їх можна розглядати як форму громадянської непокори або онлайн-протесту. З цього погляду, DDoS-атаки подібні до сидячих страйків або інших форм мирного протесту, що використовуються для привернення уваги до проблеми або її причини.

Етичне хакерство: етичне хакерство, відоме також як хакерство «білих капелюхів», передбачає використання хакерських навичок для виявлення та усунення вразливостей у системах. Етичні хакери можуть відігравати вирішальну роль у запобіганні DDoS-атакам, виявляючи потенційні слабкі місця, які можуть бути використані, і допомагаючи організаціям зміцнити свій захист.

На завершення варто додати, що, хоча DDoS-атаки зазвичай вважаються незаконними та неетичними, існують складні правові та етичні питання, пов’язані з їх використанням. Для окремих осіб та організацій дуже важливо розуміти ці аспекти і ретельно їх враховувати.

Докладніше про Radware — виробника рішень із запобігання DDos-атакам, для хмарної безпеки та балансування мережевого трафіку.

Підбір, придбання чи консультації щодо рішень Radware: radware@megatrade.ua, (044) 538–00–06.

Як запобігти DDoS-атакам: найкращі практики та стратегії

AppWall — WAF, інтегрований в Alteon OS