5 висновків щодо нещодавньої DDoS-атаки на критичну інфраструктуру

5 висновків щодо нещодавньої DDoS-атаки на критичну інфраструктуру

Йде бомбардування інфраструктури установи масованими DDoS-атаками — провайдер застосовує контрзаходи. Спеціалісти Reblaze успішно нейтралізують напад. Розглянемо цей випадок докладно, проаналізуємо використані рішення веббезпеки, зробимо висновки.

12.07.2023

За матеріалами Ноам Раз (Noam Raz), reblaze.com/blog

Частота та потужність DDoS-атак (Distributed Denial Of Service, розподілена атака типу «Відмова в обслуговуванні») кожен рік зростає. Нещодавно велика установа (назву якої не називаємо з міркувань безпеки) стала жертвою масованих DDoS-атак, які тривали кілька годин.

ВИСНОВОК 1. Доволі часто звіти про інциденти з DDoS реєструються відповідно до загального обсягу запитів. Проте це не є найважливішим показником. Хакери іноді структурують свої атаки як серію інтенсивних спалахів. Тому рішення веббезпеки мають бути здатні впоратися з DDoS-атаками кожного з таких спалахів.

ВИСНОВОК 2. У сучасних атаках часто використовуються глобальні ресурси. Втім, чимало рішень веббезпеки все ще покладаються на локальну інфраструктуру або мають обмежені PoPs (Points Of Presence, точки присутності). Вони здатні впоратися з деякими атаками, але не з усіма. У сучасному середовищі загроз для захисту потрібне хмарне рішення.

Окрім автоматичного масштабування, спеціалісти Reblaze також запровадили геообмеження. Використовуючи цю техніку, служби безпеки можуть автоматично блокувати трафік відповідно до його призначення чи походження (за країною, ASN, діапазоном IP-адрес, використанням VPN, анонімайзером тощо). Також було використано кілька інших методів фільтрації (про це йтиметься далі).

ВИСНОВОК 3. Для повного протистояння сучасним атакам рішення веббезпеки має давати змогу адміністраторам контролювати свій трафік із високим рівнем точності. Геоблокування — це ефективний спосіб усунення ворожих запитів із мінімальними зусиллями для адміністраторів і мінімізації навантаження на обчислювальні ресурси. Важливо, щоб рішення надавали адміністраторам не лише деталізацію, але і простоту використання.

Через кілька днів на установу було здійснено другу атаку, яка загалом тривала 1 годину 4 хвилини. Вона налічувала приблизно 1,2 мільярда запитів, а максимальна швидкість сягла 1,38 мільйона запитів на секунду (RPS). Як і в першому випадку, спеціалісти Reblaze нейтралізували атаку завдяки автомасштабуванню та геоблокуванню. Також були застосовані автоматична заборона, виявлення ботів та обмеження швидкості.

ВИСНОВОК 4. Здебільшого під час атак потрібне застосування кількох одночасних методів фільтрації трафіку:

Нарешті, під час атаки використовувалися інші тактики для забезпечення оброблення та підтримання доступності цільової системи. Наприклад, спеціалісти Reblaze тимчасово припинили приймання журналів консоллю. Це дало змогу зменшити навантаження на ресурси, зберігаючи водночас можливість спостереження за трафіком (дані все ще були доступні безпосередньо із журналів).

ВИСНОВОК 5. Здебільшого дискусії про веббезпеку спрямовані на тактику боротьби з конкретними типами атак. У сучасному середовищі загроз також важливо розглядати ширші питання: зручність використання та гнучкість рішення під час стресового великомасштабного інциденту.

У сучасному середовищі загроз потрібні надійні засоби захисту. Під час оцінювання рішення для веббезпеки дуже важливо враховувати його здатність забезпечувати багатогранний та ефективний захист, простоту використання та гнучкість під час впровадження контрзаходів.

Частота та потужність DDoS-атак (Distributed Denial Of Service, розподілена атака типу «Відмова в обслуговуванні») кожен рік зростає. Нещодавно велика установа (назву якої не називаємо з міркувань безпеки) стала жертвою масованих DDoS-атак, які тривали кілька годин.

Що сталося

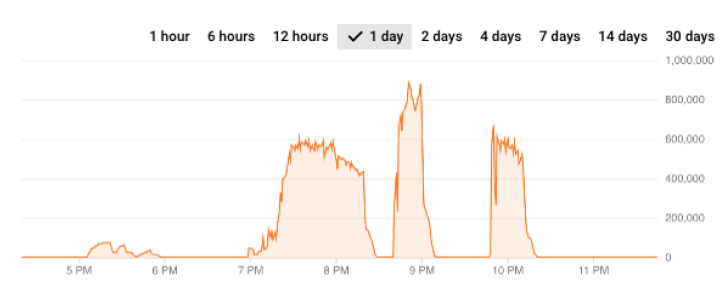

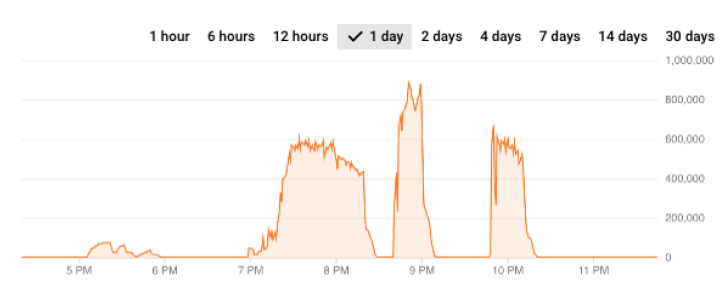

Перша атака тривала 5 годин 15 хвилин. За цей час установу було бомбардовано приблизно 3,8 мільярдами запитів, причому пікова швидкість сягла 886 тисяч запитів на секунду (RPS). Трафік розподілявся нерівномірно упродовж атаки. Можна сказати, що загалом було чотири різні хвилі.ВИСНОВОК 1. Доволі часто звіти про інциденти з DDoS реєструються відповідно до загального обсягу запитів. Проте це не є найважливішим показником. Хакери іноді структурують свої атаки як серію інтенсивних спалахів. Тому рішення веббезпеки мають бути здатні впоратися з DDoS-атаками кожного з таких спалахів.

Відповідь і протидія

В установі, що була атакована, використовуються рішення веббезпеки від Reblaze. У відповідь на атаку провайдер негайно в автоматичному режимі розгорнув додаткові ресурси для поглинання та обробки збільшеного обсягу трафіку, зберігаючи водночас доступність цільової системи. Максимальну кількість серверів було збільшено до 1000, а до наявних регіонів додано два нових.ВИСНОВОК 2. У сучасних атаках часто використовуються глобальні ресурси. Втім, чимало рішень веббезпеки все ще покладаються на локальну інфраструктуру або мають обмежені PoPs (Points Of Presence, точки присутності). Вони здатні впоратися з деякими атаками, але не з усіма. У сучасному середовищі загроз для захисту потрібне хмарне рішення.

Окрім автоматичного масштабування, спеціалісти Reblaze також запровадили геообмеження. Використовуючи цю техніку, служби безпеки можуть автоматично блокувати трафік відповідно до його призначення чи походження (за країною, ASN, діапазоном IP-адрес, використанням VPN, анонімайзером тощо). Також було використано кілька інших методів фільтрації (про це йтиметься далі).

ВИСНОВОК 3. Для повного протистояння сучасним атакам рішення веббезпеки має давати змогу адміністраторам контролювати свій трафік із високим рівнем точності. Геоблокування — це ефективний спосіб усунення ворожих запитів із мінімальними зусиллями для адміністраторів і мінімізації навантаження на обчислювальні ресурси. Важливо, щоб рішення надавали адміністраторам не лише деталізацію, але і простоту використання.

Через кілька днів на установу було здійснено другу атаку, яка загалом тривала 1 годину 4 хвилини. Вона налічувала приблизно 1,2 мільярда запитів, а максимальна швидкість сягла 1,38 мільйона запитів на секунду (RPS). Як і в першому випадку, спеціалісти Reblaze нейтралізували атаку завдяки автомасштабуванню та геоблокуванню. Також були застосовані автоматична заборона, виявлення ботів та обмеження швидкості.

ВИСНОВОК 4. Здебільшого під час атак потрібне застосування кількох одночасних методів фільтрації трафіку:

- завдяки геоблокуванню швидко зменшується обсяг трафіку, який потрібно обробити;

- автозаборона (автоматичне блокування джерел трафіку, які демонструють ворожу поведінку) також є ефективним способом усунення великої кількості ворожих запитів із мінімальними витратами ресурсів;

- функція виявлення ботів є інструментом, який дає змогу розпізнати та блокувати небажаний трафік, що не був згенерований людьми. Хакери часто намагаються уникнути фільтрації (від геолокації, каналів розвідки про загрози тощо). Вони використовують боти, що видають себе за законних користувачів. Для виявлення ботів потрібні спеціальні технології;

- завдяки обмеженню швидкості (тобто обмеженню джерел трафіку, які надсилають надмірну кількість запитів) блокуються учасники, що використовують тактику ротації IP-адрес, аби уникнути виявлення іншими методами.

Нарешті, під час атаки використовувалися інші тактики для забезпечення оброблення та підтримання доступності цільової системи. Наприклад, спеціалісти Reblaze тимчасово припинили приймання журналів консоллю. Це дало змогу зменшити навантаження на ресурси, зберігаючи водночас можливість спостереження за трафіком (дані все ще були доступні безпосередньо із журналів).

ВИСНОВОК 5. Здебільшого дискусії про веббезпеку спрямовані на тактику боротьби з конкретними типами атак. У сучасному середовищі загроз також важливо розглядати ширші питання: зручність використання та гнучкість рішення під час стресового великомасштабного інциденту.

Підсумки

Вищезгаданий інцидент є прикладом типової атаки DDoS. Попри те, що ця атака не побила жодних рекордів за розміром чи потужністю, а доступність і продуктивність цільової системи не були скомпрометовані, вона все ж таки призвела до впровадження низки контрзаходів. Для захисту знадобилися глобальні хмарні ресурси, автомасштабування, геоблокування, автозаборона, розширене виявлення ботів, обмеження швидкості та інші можливості.У сучасному середовищі загроз потрібні надійні засоби захисту. Під час оцінювання рішення для веббезпеки дуже важливо враховувати його здатність забезпечувати багатогранний та ефективний захист, простоту використання та гнучкість під час впровадження контрзаходів.

Хочете протестувати рішення Reblaze?

У 2023 році у Reblaze діє акційна пропозиція: безкоштовний захист від DDoS-атак упродовж 3 місяців. Мегатрейд є офіційним дистриб’ютором Reblaze в Україні. Надішліть запит (soft@megatrade.ua) і наші фахівці вас проконсультують!Reblaze — кіберзахист нового покоління для сайтів, вебзастосунків, сервісів та API

Загрози в онлайні: дослідження стану веббезпеки за 2021 рік

Cloudflare VS Reblaze: порівняння платформ